IDS�ʿ������Υġ����

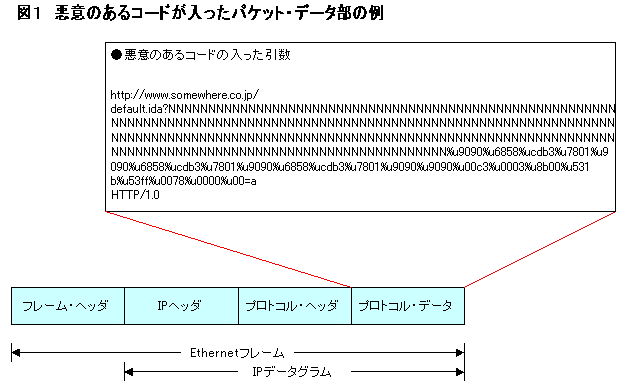

��2���ʬ�����������Υġ����IDS�ˤ����ȵ�ǽ������ˡ�ˤĤ����������롣IDS�ˤϡ��ͥåȥ����Υѥ��åȤ�ƻ뤷���������������Ф����ͥåȥ������NIDS���ȥۥ��Ⱦ�˾��ƥۥ��Ȥξ��֤�ƻ뤹���ۥ��ȷ���HIDS�������롣�ǽ��NIDS����夲�롣NIDS�����Ѥ��륷���ͥ��㸡�ε�������������˱�����Ŭ�ڤ����ַ��֤��������롣��������䤵��Ƥ���NIDS���ʤ��������ݤ�����λؿˤˤĤ��Ƥ�ޤȤ��

| ���ߤǤϡ�����Ǥ��͡���NIDS�����䤵��Ƥ��롣���ʤˤ�äơ������ͥ���ο������١���®�ͥåȥ���Ǥν���ǽ�ϡ����ʷ��֡ʥ��եȥ��������ʤ��ϡ��ɰ��η����ʡˤʤɤ����� | |

| ����Υݥ���� | ���� |

|---|---|

| �ϡ��ɰ��η��ȥ��եȥ��������� | �ϡ��ɰ��η��ξ���OS�����ͥ��Хåե��ΰ衤�ͥåȥ�����ɥ饤�ФΥ������ޥ����ʤɡ����ޤ��ޤ��̤Ǻ�Ŭ�����줿���ʤ�¿����G�ӥå�Ethernet�ʤɤǤ⽽ʬ�ʽ���ǽ�Ϥ�ȯ�������Τ⤢�롣�������ϡ��ɰ��η��ϰ��̤˿�ɴ������ι�������ʤ�¿�������եȥ��������ʤ������²��Ǥ��� |

| �����ͥ���Υ������ޥ��� | �����ͥ��㤬�������ޥ�����ǽ�Ǥ���С������¨��Ū���б�����ǽ�ˤʤ롣�����������Ԥ��ˤϽ�ʬ���μ��ȵ��Ѥ�ɬ�פȤʤ롣�������ʤ���С��٥���������ͥ��������˥��åץǡ��Ȥ������ʤ����������褤

|