●ディレクトリサーバとは

ディレクトリサーバとは、ネットワーク上でユーザ情報、組織情報などを保存、管理し、分散しているクライアントに対しこれらの情報を提供するサーバです。また、管理する情報に対するアクセスコントロールも提供します。

したがって、クライアントはディレクトリサーバでの認証後、許可された操作を行うことになります。このため、サーバ/クライアント間でのプロトコルが必要ですが、現在主に使われているのがLDAP(Lightweight Directory Access Protocol)です。

LDAPサーバは、商用製品ではマイクロソフトのActive Directory、サン・マイクロシステムズのSun Java System Directory Server、ノベルのeDirectoryなどが有名です。オープンソースでは、OpenLDAPのほか、Fedora Directory Server、Apache Directory、OpenDSなどがあります。

OpenLDAPの情報は下記URLを参照してください。

OpenLDAP 情報

ディレクトリサーバのメリット

個人で利用するコンピュータや、比較的小規模のオフィスにおいては、ユーザ情報はそれぞれのコンピュータで管理されることが多いでしょう。

しかし、例えば数十人、またはそれを超える大規模の組織でユーザ情報を管理する場合は、それぞれのコンピュータで個別に管理するよりも、専用サーバ上で管理する方が、都合がよいでしょう。

また、ディレクトリサービスを活用することでアプリケーションサーバやWebサーバと連携させてシングルサインオン環境や、Active Directoryで管理されるWindowsユーザを統合したアカウント管理へと発展させることも可能です。

逆に、管理情報が各コンピュータに分散していれば、その数だけメンテナンスに掛かる手間が増えることになります。

●ディレクトリサーバ設計のポイント

スキーマ設計

「ディレクトリ情報を集中管理できる」というメリットを持つディレクトリサーバですが、利用に当たってはディレクトリ情報として格納する各エントリに、どのような情報を持たせるかを定義する必要があります。

この定義には、ディレクトリサービスを利用するクライアント側の用途に基づいて、ディレクトリサーバに蓄積する必要があるデータを選定し、そのデータをディレクトリサーバが扱うことのできるデータ型へと落としていく作業が必要になります。

ディレクトリサーバが扱うデータ型としては、標準的に利用されるものがあらかじめRFCに定義されています。OpenLDAPでは[OpenLDAPインストールDir]/etc/openldap/schema/ディレクトリにこれらのデータ型を定義したファイルが用意されています。

オブジェクトクラスの設計

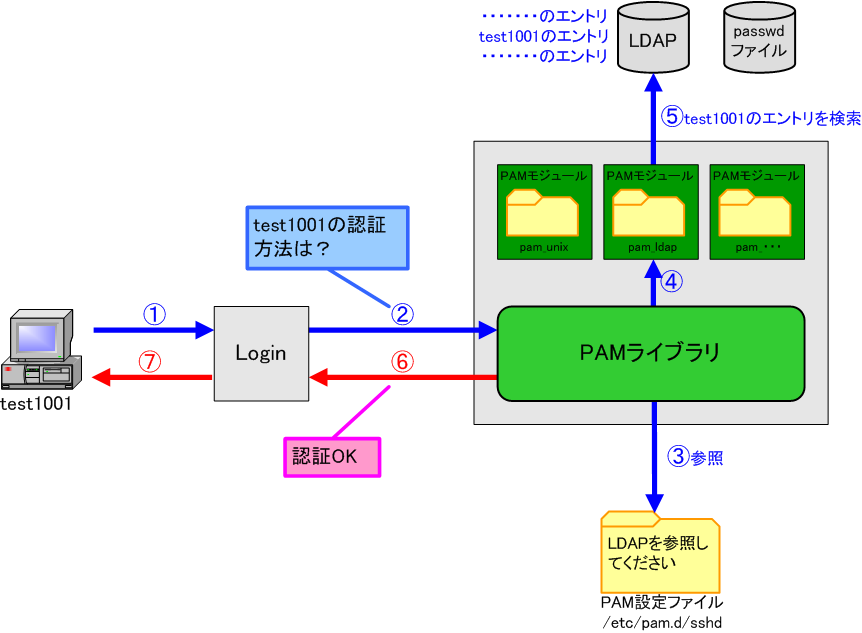

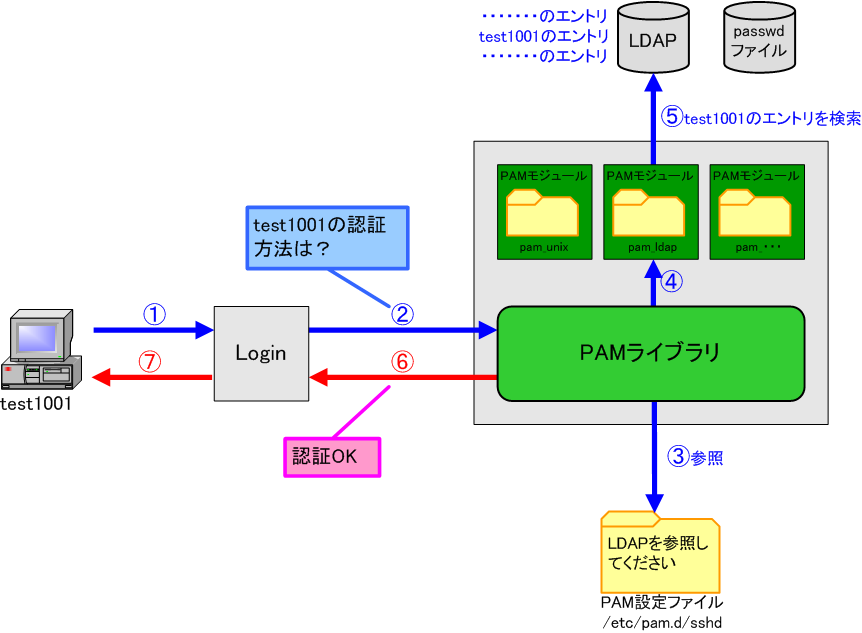

例えば、Linuxクライアントからのユーザ認証に、/etc/passwdファイルではなくディレクトリサーバを利用する場合、LinuxはPAM(pam_ldap.so)を利用します。

PAMは、認証対象のユーザがディレクトリサーバに存在することを確認するため、サーバ内の「posixAccount」オブジェクトクラスの「uid」属性を検索します。この「posixAccount」オブジェクトクラスの利用には、OpenLDAPが提供するnis.schemaファイルにあらかじめ用意されている定義を利用することができます。

このオブジェクトクラスは、構造型(STRUCTURAL)、補助型(AUXILIARY)、抽象型(ABSTRACT)の3つに分類され、各エントリには構造型のオブジェクトクラスを必ず含めるという制約があります。

このため、Linuxのユーザ認証という用途で利用する場合、ユーザエントリには、構造型のオブジェクトクラス、例えばcosine.schemaファイルにあらかじめ用意された「account」オブジェクトクラスなどを加えることになります。次のLDIFファイル(LDAP Data Interchange Format: LDAPエントリをテキスト形式で表現したファイル)は、posixAccountオブジェクトクラスを利用する場合に必要となる定義を行った例です。

●「継承」の概念

このほか、オブジェクトクラスには継承という概念があります。構造型のオブジェクトクラスとして「account」オブジェクトクラスではなく、例えばinetorgperson.schemaファイルに用意された「inetOrgPerson」オブジェクトクラスを追加することを選択した場合、ユーザエントリには、「account」オブジェクトクラスを選択した場合のエントリと比較し、「sn」属性が追加で必要になります。

次のLDIFファイルは、inetOrgPersonオブジェクトクラスを利用する場合に必要となる定義を行った例です。

図1 オブジェクトクラスの継承

属性設計

オブジェクトクラスに任意属性、必須属性として定義された各属性もそれぞれがオブジェクトIDを持ち、属性値を比較するルール、属性値が取り得る構文(いわゆる型)などが定められています。

例えば、posixAccountオブジェクトクラスに必須属性として定義されたuidNumber属性は、

このほか、属性もオブジェクトクラスと同様に、上位の属性の持つ性質を継承することができます。例えば、core.schemaファイルで定義される属性cn、snは、属性nameの持つ、

●そのほかの留意事項

DIT(Directory Information Tree)設計

ディレクトリ情報を集中管理できるディレクトリサーバですが、一方でデメリットもあります。

ディレクトリサーバは、ユーザID、パスワードなどのユーザ情報を一元管理しているため、ディレクトリサーバそのものに障害が発生した場合、組織内のユーザはコンピュータにログインすることすらできなくなる可能性があります。コンピュータを中心にして活動している企業では、企業活動が停止してしまいかねません。

この問題に対して、OpenLDAPはレプリケーションによるディレクトリ情報の冗長化を提供しています。

OpenLDAPのレプリケーション機能は、DIT(Directory Information Tree:ディレクトリ情報ツリー)の特定の階層以下を指定して、レプリケーションできるというものです。このため、ディレクトリ全体でなく特定の階層から下のみを冗長化させることを予定している場合、DITの設計時には、レプリケーションさせるディレクトリ情報の階層を意識して設計を進める必要があります。

図2 レプリケーションのイメージ

また、OpenLDAPはディレクトリ情報の一部の管理を、ほかのサーバへ委譲する機能を持ちます。この機能を利用することによりサーバ管理者はディレクトリ情報の管理を分担して行えることができるようになります。

ディレクトリ情報を切り分ける単位はDITのサブツリーとなるため、この機能を利用する場合も、DITの設計時に、権限を委譲しディレクトリ情報を分散させる階層を意識して設計を進める必要があります。

図2 レプリケーションのイメージ

レプリケーション設計

多くの商用ディレクトリサーバが、マスタ兼スレーブサーバとして動作することができるマルチマスタレプリケーションをサポートしているのに対し、 OpenLDAPは最新のメジャーバージョンである2.4系まで、マルチマスタを正規の機能としてサポートしていませんでした。

現時点でStable版とされている2.3.xでは、マルチマスタ機能は試験的なサポートにとどまっています。また、2.4系でのマルチマスタ構成はまだ実績が少ないことから、現時点においてのOpenLDAPでのレプリケーション構成はシングルマスタの採用が堅実と考えられます。

また、OpenLDAPのレプリケーション方式には、slurpd方式とsyncrepl方式の2つがあります。slurpd方式は、信頼性が低く、同期が取れなくなることがあり、その場合は手動での同期が必要になるといった理由で2.4系では削除されています。反対に、syncrepl方式は同期を取るために必要な手間が少ないというメリットがあるため、今後はこちらが主要なレプリケーション方式としての利用、開発が進むことになります。

さらに、syncrepl方式には非同期的なタイミングで複製を行うrefreshOnlyモードと、同期的なタイミングで複製を行うrefreshAndPersistモードがあります。マスタ-スレーブ間で更新データの複製タイミングの遅れが問題となり得る場合は、refreshAndPersistモードの採用を検討することになります。

負荷への対策

ディレクトリサーバはディレクトリ情報を一元管理しているため、導入前には個々のコンピュータで行われていたユーザID、パスワードを用いた認証要求や、ユーザ名、グループ名、メールアドレスといったディレクトリ情報の検索要求が集中することになります。この結果、サーバ負荷が増大する可能性もあります。

この問題に対してOpenLDAPは、レプリケーション機能による冗長化構成を用いてのアクセス負荷の分散や、バックエンドデータベースにIndexを作成したバックエンドデータベース自体の検索処理の高速化といった対策を用意しています(このほか、LDAPクライアント側では、一度取得したディレクトリ情報を一定時間キャッシュすることにより、ディレクトリサーバへのアクセス数を抑制するといった対処が可能です)。

クライアント数が多く、ディレクトリサーバへのアクセスが多い大規模な組織で利用する場合や、特定時間内でのアクセスが極端に多くなるような利用が見込まれる場合は、ディレクトリサーバに掛かる負荷への対策には特に注意が必要です。

セキュリティ

ディレクトリサーバは情報を一元管理するため、導入前には個々のコンピュータで管理されていたパスワードなどの情報を、ディレクトリサーバは組織内のユーザ数の分、まとめて管理することになります。万が一、ディレクトリサーバが侵入を受けてしまうと、組織内のさまざまな情報がまとめて流出することになりかねません。

このリスクに対して、OpenLDAPはパスワードを平文で保存せずに、ハッシュ関数などで暗号化した状態で保存する機能を提供しています。また、OpenLDAPはクライアントからの通信経路をSSL/TLSで暗号化する機能も備えています。暗号化された経路より受け取ったパスワードを、同じハッシュ関数を利用し比較することで、すでにハッシュ化されて保存されたパスワードと一致するかを確認することができます。

このほか、OpenLDAPでは、認証に必要な情報をOpenLDAPが持つバックエンドデータベース内に保存せずに、外部のSASL(Simple Authentication and Security Layer)データベースやKerberosデータベースに保存し、利用する機能を提供しています。ディレクトリサーバの設計時には、アクセスコントロールリストの設定も含め、他人に知られたくないパスワードなどの情報をどのように扱うかを検討する必要があります。

運用管理

前述したとおり、組織内のディレクトリ情報を一元管理するため、万が一、ディレクトリサーバに障害が発生するとその影響は甚大です。管理者はサーバの運用に問題が生じていないかを把握し、問題が発生した場合にはその原因を早急に特定し、障害から復旧させるよう努める必要があります。

一般のサーバプログラムと同様、OpenLDAPにも動作ログをsyslogへ送る機能があり、ログレベルを指定することができます。健全なディレクトリサーバの運用のため、必要な範囲のログを出力させ、管理する必要があります。

また、一般に更新頻度が少ない情報が格納されるディレクトリサーバですが、管理者は、万が一の場合に備えてディレクトリ情報のバックアップを取得する必要があります。データの保全作業は、ディレクトリサーバを適用する組織が大きくなればなるほど重要性も増す作業です。

OpenLDAPにもバックアップ、リストアを行うコマンドが付属しています。実運用を開始する前に定期的なバックアップのスケジュールを計画し、運用条件に合わせ、これらのコマンドを利用したデータの保全策を確認しておく必要があります。

●OpenLDAPのインストール及び設定(CentOS 6、7編)推奨版

OpenLDAPのサーバとクライアントをインストールします。

またこれ以降の作業でldapaddまたはldapmodifyコマンドを実行後、下記のようなエラーが表示される場合があります。

ベースドメインの登録を実施します。

●ldapviを使用した編集

OpenLDAP 2.4からは自身の設定ファイルもLDAPデータベースで管理されており、設定を修正するたびにLDIFを作成しldapmodifyして……というのが非常に面倒なので、viでファイルを編集する感覚で使えるldapviというコマンドがEPELにあるので、合わせてインストールしておきます。

●OpenLDAPのインストール及び設定(CentOS 6、Fedora 15編)

●OpenLDAPのインストール及び調整(通常の方法)以降に記載されている方法ではLDAPユーザ権限でldappasswd等を実行した場合にResult: Insufficient access (50)等が表示されてしまいます。

下記の方法によりインストールすると問題が解消されました。

参照先

LDAPサーバー構築(CentOS 6)

LDAPクライアントの設定(CentOS 6)

openldap-servers、openldap-clientsをインストールします。

●LDAPのマルチマスターレプリケーションの設定

参考にしたページ

OpenLDAP マルチマスターレプリケーション

OpenLDAPの構築

OpenLDAPマルチマスタ(ミラーモード)

mod_syncprovを設定します。syncporv.laが存在しているディレクトリーのPATHを設定します。PATHはOSによって異なりますので確認しながら設定してください。すべてのサーバで設定します。

●LDAPのマルチマスターレプリケーションの設定(3台)

3台でマルチマスターレプリケーションできるかどうか実験してみます。

パターンA(1台をハブとする方法)

・サーバ情報

サーバA(rid: 001、olcServerID: 1)

サーバB(rid: 001、olcServerID: 2)

サーバC(rid: 001、olcServerID: 3)

サーバAはサーバB及びサーバCと双方向で同期するように設定します。

ただし、サーバBとサーバCは双方向で同期しません。

同期設定内容は下記コマンドで確認します。

この条件のもと、あるユーザのパスワードを変更し同期するかどうか確認します。

サーバAでパスワード変更を実施。

同様に、サーバB、サーバCの順にパスワードを変更し他のサーバでパスワードが変更されていることを確認しました。

パターンB(3台ともハブとする方法)

・サーバ情報

サーバA(rid: 001、olcServerID: 1)

サーバB(rid: 001、olcServerID: 2)

サーバC(rid: 001、olcServerID: 3)

サーバA、サーバB、サーバCの各サーバで双方向で同期するように設定します。

同期設定内容は下記コマンドで確認します。

この条件のもと、あるユーザのパスワードを変更し同期するかどうか確認します。

サーバA(サーバB、サーバC)でパスワード変更を実施。

●LDAPクライアントのセットアップ(CentOS 7)

openldap-clients及びnss-pam-ldapdをインストールします。

これで設定はほぼ完了です。内容を確認するには下記コマンドを実行します。

情報が表示されない場合の対処

/etc/openldap/ldap.confファイルを編集します。

/etc/pam.d/system-authファイルにpam_ldap.soがあるか確認します。

/etc/pam.d/password-authファイルにpam_ldap.soがあるか確認します。

確認方法は「●SSHでログインできるか確認する」を参考にしてください。

再度、LDAPクライアントとしての動作確認をします。

以下作業は、CentOS 6、CentOS 7で不要。

参照URL:LDAP 認証 - クライアントのセットアップ

SSSDで基本的な認証を実施しない場合

/etc/pam.d/su及び/etc/pam.d/su-lでsufficientのpam_ldap.soを下記のように追加します。

pam_ldap.soを下記の位置に記載しない場合、rootからsuする場合もパスワードの入力を催促されるようになります。

su-lファイルはユーザがsu --loginを実行したときに使用されます。authセクションにpam_unixの記載がある場合は、use_first_passを追加してください。

SSSDで基本的な認証を有効にする方法

●「su: 警告: ディレクトリを /home/sato に変更できません」と表示される

●LDAPクライアントのセットアップ(CentOS 7)に記載してあるとおりauthconfigコマンドを実行しましたがFedora 22が動作しているサーバで下記のようなエラーが表示されました。

●LDAPユーザでSSHログインできない

Fedora 22が動作しているサーバで下記のようなエラーが表示されました。

上記の方法で問題なくSSHログインできるようになりました。

●LDAPクライアントのインストール及び設定(CentOS 6、Fedora 15編)

openldap-clients及びnss-pam-ldapdをインストールします。

下記コマンドを実行します。

下記はこれまで各ファイルを手動で編集した方法です。斜字体は読み飛ばしてください。

ldap.confを編集します。

今まで、使用していた/etc/ldap.confは存在しないようです。

skel=/etc/skel umask=077はLDAPサーバがリモートである場合、ローカル側で自動作成されるホームディレクトリではumaskが有効にならない。ホームディレクトリのアクセス権が700ではなく755になってしまう。

nsswitch.confを編集します。

サーバを再起動します。(Cent OS 7でサーバを再起動しなくても動作することを確認)

この時の/etc/openldap/slapd.dディレクトリ以下は下記のとおりです。

設定を確認します。

LDAPクライアントからLDAPにあるアカウントで接続しようとしたら接続出来ませんでした。ログを確認すると下記のようなエラーが記録されていました。

●LDAPクライアントのインストール及び設定(CentOS 5編)

「CentOS5での設定」を参照しました。

下記パッケージが必要となります。

・nss_ldap

・php-ldap

・nss_ldap

・openldap-clients

・openldap

・openldap-devel

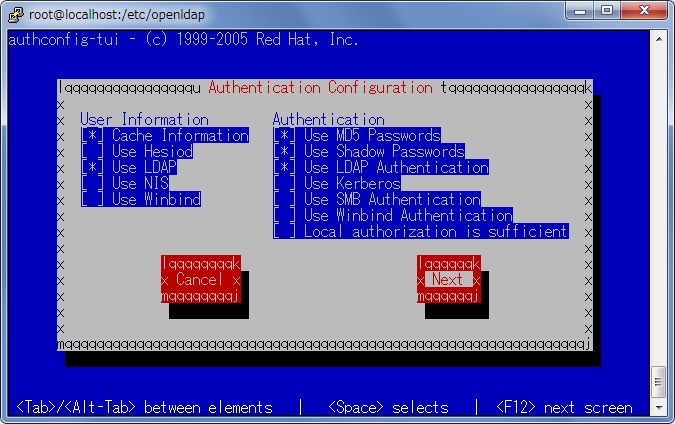

CentOSでは、ログイン認証の方式を容易に変更できるauthconfigというツールが用意されているのそれを利用してLDAPのための基本的な設定を実施します。

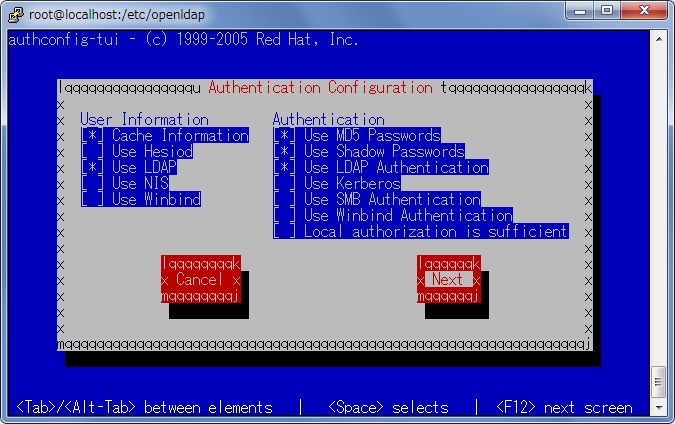

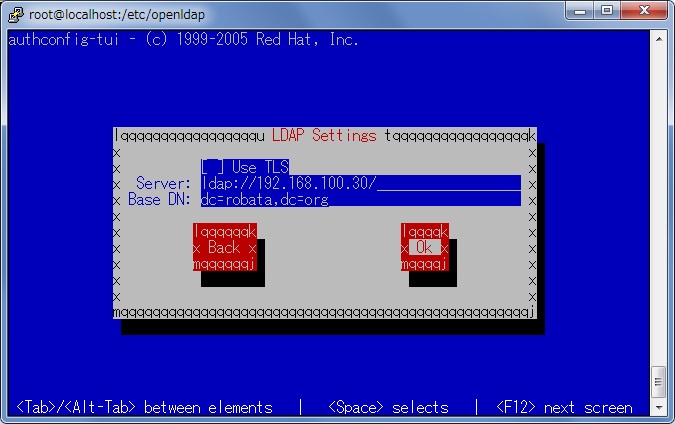

なお、authconfigはGUI(X Window:authconfig-gui)用とCUI(テキストコンソール: authconfig-tui)用の2つが用意されているで、実行環境に合わせて選択してください。ここでは、authconfig-tuiを使った設定を説明します。

コンソール画面を起動したら

ここで、下記の項目を有効にします。

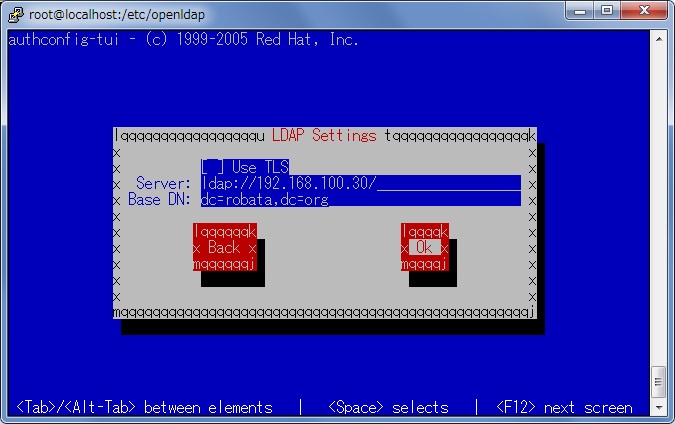

[Next]をクリックすると、次の画面が表示されます。

ここで入力するのは、下記のような内容になります。

/etc/openldap/ldap.conf は、LDAPクライアント(ex. ldapsearchなど)で使用されるファイルで、LDAPサーバの情報を定義しています。このファイルが上記で設定した内容となっていることを確認してください。

●OpenLDAPのインストール及び調整(通常の方法)

この情報は古いです(2016.04.13)

OSはCentOS 6.0です。OpenLDAP関連のパッケージで何がインストール済みなのか確認します。

OpenLDAPのバージョンが2.4.19から2.4.23に変更(2011.12.11、CenOS6)となり挙動が変わったようです。

赤字で示しているのがその箇所です。

不足のパッケージがある場合は、下記のようにインストールします。

openldap-serversのインストール直後の/etc/openldap/slapd.d等の状態は下記のようになっています。

openldap-serversパッケージにサンプルとして付属する「DB_CONFIGファイル」をOpenLDAPサーバのデータディレクトリにコピーします。DB_CONFIGの詳細については●DB_CONFIGを参照してください。

この時、/var/lib/ldapフォルダにデータベースが作成されます。

slapdデーモンが起動しているか確認します。

slapd.confをバックアップからコピーします。

/etc/openldap/slapd.confのsuffix、rootdn、rootpwを設定します。rootdnはcn=Managerが一般的です。セキュリティ上、心配な場合は変更してもかまいません。

slapd.confを編集します。

slapdデーモンを再起動します。

次のコマンド例では、"-x"オプションのみを利用して匿名ユーザでの簡易認証を行い、"-h"オプションにてローカルホスト上のOpenLDAPサーバに対し、"-b"オプションでディレクトリツリーの検索ベースを「dc=bigbang,dc=dyndns,dc=org」と指定した検索を行い、"-LLL"で最もシンプルなLDIFフォーマットへ出力を整形させています。

ldapsearchコマンド実行時に下記のようなエラーが表示されました。

●自己環境用のLDAPサーバの構築

この情報は古いです(2016.04.13)

自己環境用にLDAPサーバの構築するには、下記作業を実施します。

OpenLDAPのバージョンが2.4.19から2.4.23にアップデート後(2011.12.11、CenOS6)、LDAPサーバが起動しなくなりました。その時にこの項目を応用しました。

slapdを停止します。

赤字はその時に参考とした箇所です。

/etc/openldap/slapd.confのsuffix、rootdn、rootpw及びアクセス権を設定します。rootdnはcn=Managerが一般的です。セキュリティ上、問題がある場合は変更して問題ありません。

openldap-serversを再インストールします。

以降、slapd.d以下がメインで使われるので、slapd.confは不要…になります。

slapd起動します。

データベースが更新されていることが分かります。

これで問題なくLDAPを利用することができるようになる場合があります。

上記の方法、うまくいかなかったが判明したのは●ldifの作成の時でした。何度やっても登録することが出来ません。

この時のolcDatabase\=\{2\}hdb.ldifでおかしかった点は下記のとおりです。

LDAPクライアントの設定を行っていない場合は●LDAPクライアントのインストール及び設定(CentOS 6、Fedora 15編)を参照して設定してください。

●SSSD+LDAP+SUDOの構築

参照URL:認証システムSSSD+LDAP+SUDOの構築手順

LDAPサーバとユーザーデータは既にあるものとします。

まず、SSSDをインストールします。nscdは共存できない(するべきではない)ので、削除しておきます。

また、必要に応じて/etc/sudoersを編集します。

アンコメント or 追記します。

●SSHでログインできるか確認する

接続先のOSがCentOS 6でsshd_configの設定でRSAAuthentication yesが有効になっている場合、すんなりログインできました。

ところが接続先のOSがCentOS 7の場合、RSAAuthentication yesが有効になっていてもログインすることができませんでした。もちろんパスワードの間違いではありません。

/etc/pam.d/system-authでところどころに記載されている「sss」を「ldap」へ修正します。

●passwdコマンドでLDAPユーザのパスワードを変更することが出来ない

後で分かったことですが、passwdコマンドでLDAPユーザのパスワードを変更することが出来ない現象が発生しました。

CentOS 7でも、passwdコマンドでLDAPユーザのパスワードを変更することが出来ない現象が発生しました。(2016.04)

調べたところ、/etc/openldap/slapd.d/cn\=config/olcDatabase\=\{1\}bdb.ldifの設定が問題なく動作するものとは異なっていました。下記を追加し、LDAPサーバを再起動後、passwdコマンドで変更出来るようになりました。

CentOS 7の場合の対応方法は「●LDAPクライアントのセットアップ(CentOS 7)を参照してください。

2016年4月現在、この原因は解決していません。

●OpenLDAPサーバのログ出力

OpenLDAPサーバは、インストールしたそのままの状態でログを記録するようには設定されていません。これは、肥大化するログがディスク領域を圧迫したり、パフォーマンスに影響を与えやすいディスクへの書き込みが少ない設定でもあります。

しかしながらこのままの設定では、日々起こり得る、OpenLDAPサーバにとって不都合な事象を見逃して、不安定な運用にもつながりかねません。また、いざ障害が発生したときに、その原因を追究し、再発防止を検討する糸口を得られなかったりする可能性もあります。このため、管理上有効な情報はログとして記録し、定期的に古いログを削除できる設定が必要になります。

OpenLDAPサーバは、デフォルトでsyslogのLOCAL4ファシリティにログを送付しています。このため、syslog.conf(またはrsyslog.conf)ファイルの設定を変更することで、syslogがOpenLDAPサーバのログを受けて記録できるようになります。

出力するログの内容を変更するには「●ログレベルの変更 」を参照してください。

ログローテーションさせるには下記のように設定します。

●ldifの作成及びエントリの追加

日本語が含まれているLDIFファイルを登録する場合には、LDIFファイルがUTF-8エンコーディングされている必要があります。

OpenLDAPのバージョンが2.4.19から2.4.23に変更後、起動しなくなりました。その際の内容は下記のとおりです。

次のようなldifファイルおよびldif作成用のスクリプトを用います。

●移行ツールを用いたエントリの追加

LDAPサーバへのエントリ登録については、これまでに説明したスクリプトなどを用いて新規アカウントを作成する方法のほか、PADLソフトウェアが配布する「MigrationTools」というスクリプトセットを用いて、既存アカウント(/etc/passwdファイルに存在するアカウント情報)を移行することも可能です。

CentOSに付属するopenldap-serversパッケージには、Perlで記述されたこの移行スクリプトセットが含まれています。これを利用すると、OpenLDAPサーバのインストール後、すぐに既存アカウントの移行が行えるようになっています。

移行ツールをインストールします。

●LDAPコマンド

LDAPコマンドの使用方法を記載します。

ユーザまたはグループの追加

ldapadd [オプションその1] [DN] [オプションその2] [ファイル名]

[オプションその1]

-h LDAPサーバを指定する(省略時はローカルホスト)

-x SASLを使わず簡易認証を用いる

-D 認証に利用するDNを指定する

[オプションその2]

-W 認証時のパスワードを対話的に入力する

-w 認証時のパスワードをコマンドラインで指定する

-f LDIFファイルを指定する

例は下記のとおりです。

ユーザまたはグループの削除

ldapdelete [オプションその1] [DN] [オプションその2] [ユーザ・グループDN]

[オプションその1]

-h LDAPサーバを指定する(省略時はローカルホスト)

-x SASLを使わず簡易認証を用いる

-D 認証に利用するDNを指定する

[オプションその2]

-W 認証時のパスワードを対話的に入力する

-w 認証時のパスワードをコマンドラインで指定する

-f LDIFファイルを指定する

例は下記のとおりです。

検索

ldapsearch [オプション] [DN] [検索条件]

[オプション]

-h LDAPサーバを指定する(省略時はローカルホスト)

-x SASLを使わず簡易認証を用いる

-D 認証に利用するDNを指定する

-W 認証時のパスワードを対話的に入力する

-w 認証時のパスワードをコマンドラインで指定する

-L 検索結果をLDIFv1形式で表示する

-LL 検索結果をコメントなしの形式で表示する

-LLL 検索結果をコメントとLDAPバージョン表示なしで表示する

例は下記のとおりです。

パスワードの変更

ldappasswd [オプションその1] [DN] [オプションその2] [ユーザDN]

[オプションその1]

-h LDAPサーバを指定する(省略時はローカルホスト)

-x SASLを使わず簡易認証を用いる

-D 認証に利用するDNを指定する

[オプションその2]

-W 現在のパスワードを対話的に入力する

-w 現在のパスワードをコマンドラインから入力する

-S 新しいパスワードを対話的に入力する

-s 新しいパスワードをコマンドラインから入力する

注:-sも-Sオプションも付けないとパスワードが自動的に生成される

例は下記のとおりです。補足(20150108問題解消)

●LDAPクライアントのインストール及び設定(CentOS 6、Fedora 15編)に

記載されているとおり、「pam_ldap.so」の記載位置を買えることにより解消しました。

CentOS 6で下記のとおり変更しようとしてもエラーが表示される。

$ ldappasswd -x -D "uid=test1000,ou=People,dc=bigbang,dc=dyndns,dc=org" -W -S

New password:

Re-enter new password:

Enter LDAP Password:

Result: Insufficient access (50)

passwdコマンドを使用してLDAPパスワードを変更した場合、

CentOS 5では成功するがCentOS 6では失敗する。

アカウントのロック

ロックするためのldifを作成します。

LDIFによるエントリの追加・削除・更新・識別名変更と未サポートのLDIF記述(詳細)

・エントリの追加

changetype行に“add”を指定し、次行から属性定義を記述します。

changetype行に“delete”を指定します。

エントリの属性、属性値に対して、追加、削除、置換を行うには、changetype行に“modify”を指定します。さらに、次行に変更方法を示す種別を指定します。

属性の変更種別は、以下の3つの中からどれか1つを指定します。

add: 属性名

dn行で指定したエントリに属性を追加します。その属性型がすでにエントリにある場合は、属性値を追加します。

delete: 属性名

dn行で指定したエントリから属性を削除します。その属性型に複数の属性値がある場合は、属性値すべてを削除します。複数の属性値のうち1つだけを削除する場合は、delete行の次の行で、属性名と属性値を記述します。

replace: 属性名

dn行で指定したエントリの属性を、指定した値で置き換えます。指定したエントリが指定した属性を持たない場合、その属性を作成します。

属性の変更種別を省略した場合、次のように解釈されます。

ldapmodifyコマンドで-rオプションを指定している場合:replace

ldapmodifyコマンドで-rオプションを指定していない場合:add

属性の変更種別の次の行には、変更する属性の内容を指定します。続けて複数の変更を記述する場合は、“-”(マイナス)で区切ります。次の書式で記述します。

属性の変更種別に“add”を指定します。

mail属性を追加する場合

属性の変更種別に“delete”を指定します。

description属性を削除する場合

属性の変更種別に“delete”を指定します。

User001のエントリ情報が次の状態であるとします。

属性の変更種別に“replace”を指定します。

mail を user001@mail.bigbang.mydns.jp から user777@mail.bigbang.mydns.jp に変更する場合

対象の属性値を削除してから、置き換える値で追加します。

User001のエントリ情報が次の状態であるとします。

changetype行に“modrdn”を指定します。さらに、次行にエントリの識別名変更の詳細方法を指定します。識別名変更の詳細方法は、以下の2つです。この順序で指定します。

1.newrdn: 新しいRDN

2.deleteoldrdn: (1|0)

新しいRDNに変更した後、古いRDNを削除する場合は“1”、属性値として残す場合は“0”を指定します。

“deleteoldrdn”は省略できます。省略すると古いRDNを削除します。次の書式で記述します。

●ldapsearchによる表示結果の違い

slapd.confの設定は下記のとおりです。

●slapcat

ユーザの登録や削除等はslapcatでも確認できます。

●slapd.conf

2016.4.21現在、slapd.confを直接編集するようなことはしません。

参照ページ:slapdの設定

2016.4.21現在、slapd.confを直接編集するようなことはしません。

/etc/openldap/slapd.confはサーバデーモンの設定ファイルです。OpenLDAPサーバの実行プログラムであるslapdの起動時に解析されるファイルであり、このファイルに記述された設定は、slapdのみでなく、slapadd、slapcat、slapindex……といった各SLAPDツールコマンドの実行時にも参照されています。

slapd.confファイルは、前半のOpenLDAPサーバ全体に適用される設定を記述する「グローバルセクション」と、それに続く後半のバックエンドデータベースに適用される「データベースセクション」より構成されています。後半のデータベースセクションは、「suffix」オプションを変えることで複数記述できるようになっています。

とりあえず試験として動作させるだけなら、ほとんど触る箇所はありません。最低限調整の必要な項目は下の数カ所だけです。

include

slapd.confファイル以外に読み込むファイルを指定します。前半のグローバルセクションにある「include」オプションには、core.schemaに加え、cosine.schema、nis.schemaが含まれている必要があります。これは、ユーザ認証に必要な「accountオブジェクトクラス」「posixAccountオブジェクトクラス」などを追加するために必要なスキーマが定義されているためです。

pidfile、argsfile

/etc/init.d/ldapでslapdはユーザldapの権限で動作します。/var/run/openldapディレクトリはオーナー、グループ共にldapである必要があり、755で設定します。

データベースの位置とスーパーユーザの指定

rootdnはLDAPの読み書き全ての権限を持つスーパーユーザのことで、上記のようにManagerというcnを指定する例が多いですが、adminやAdminも問題ありません。実際の認証の際には、大文字小文字は全く無視されますので、例えばldapdelete -x -D "cn=Admin,dc=bigbang,dc=dyndns,dc=org" ... としても認証はとおります。rootdnもsuffixの名前空間に必ず属していなければなりません(最近はそうでもようです。man slapd.confで確認してください)。スーパーユーザはデータベース上に実際に作成する必要はありません。

rootpwはrootdnのパスワードとなります。テキストでの記載はセキュリティ上、非推奨です。上記は"secret"という文字列をSSHA(ソルト付きSHA:デフォルト)でハッシュした文字列。こうしたハッシュを作成するためのツールはOpenLDAPに付属していて、

ただし、インデックスを作成するとその分ディスク容量が必要になるので必要に応じて作成するようにします。

書式は以下のとおりです。

最大の注意点は、この機構は、フロントエンドがLDAP Password Modify Extended Operation (RFC3062)に則って通信を行う場合にだけ働くということです。そうしたものには、例えば、ユーザ情報を一括管理するために利用するnss_ldap + PAMモジュールなどがあります。しかし、 OpenLDAPパッケージ付属ユーティリティのldapaddやldapmodifyはパスワード変更拡張手順を使しませんので、専らそれらを使ってデータを登録/変更するつもりであるのなら、このパラメータを{CRYPT}や{SSHA}に設定したとしても全く無駄ということになります。

つまり、ハッシュは行われず、元のテキストがBase64エンコードされた状態でuserPasswordに格納されます。逆に、フロントエンドアプリケーション自体がハッシュ機能を備えていてそれを有効にしている場合には、こちらのパラメータは{CLEARTEXT}にしておく必要があります。

最後に、このままの設定ではすべてのユーザがすべてのデータを読み書きできてしまいます。そのためユーザ自身のデータはすべて変更可能、匿名ユーザはすべてのuserPasswordをバインド可能、すべてのユーザはuserPassword以外のすべてのデータを読取り可能という設定をしました。

なお、rootdnはこのアクセス権限設定を無視してすべてのデータを変更可能です。

CentOS 5の場合(ここから)

CentOS 6の場合(ここから)

CentOS 6の場合(ここまで)

新しい設定を読み込ませるため、LDAPサーバを再起動します。

●slapd.conf設定内容の確認

2016.4.21現在、slapd.confを直接編集するようなことはしません。

slapd.confファイルに問題がある場合は、下記の例のように「config file testing succeeded」と表示されて終了するのではなく、問題の行まで解析が行われたところで、問題がある旨を示すメッセージが表示されます。slapd.confファイルに問題がある場合は、このメッセージを参考に問題点を修正することができます。

●ユーザ認証の設定

2016.4.21現在、slapd.conf等を直接編集するようなことはしません。

ここまでの設定で、ユーザ認証に必要なエントリがOpenLDAPサーバに登録されました。ここからは、LDAP認証を行うクライアント側の設定を説明していきます。

LDAPクライアントからOpenLDAPサーバに対してユーザ認証を行うには、LDAPクライアントとなるコンピュータ側で、どのLDAPサーバに対し、どのように問い合わせるかの設定が必要になります。具体的には、以下のファイルを変更する必要があります。

NSSの設定ファイルは/etc/nsswitch.confで、さまざまな「名前解決」に関する情報をどこから得るのかを設定します。

例えば、以下のような記述があったとします。

nss_ldapをインストールした際に作成された/etc/nsswitch.ldapは、以下のようにユーザやグループ情報をローカルファイル、LDAPサーバの順で検索するように設定された/etc/nsswitch.confのひな型です。

必要なパッケージをインストールします。

なお、PAMの設定を変更する場合は、必ず現在の設定ファイルをバックアップしてから行ってください。PAMの設定ファイルを間違って編集すると、ログインすらできなくなってしまう可能性があります。設定を変更する場合は、LDAP認証の動作確認が取れるまで、必ず1つはroot権限でログインした端末を残しておくことをお勧めします。万が一ログインできなくなった場合は、システムをシングルユーザモードで起動して設定を修正します。

CentOS 6の場合(ここから)

必要なパッケージをインストールします。

今まで、使用していた/etc/ldap.confは存在しないようです。

なお、PAMの設定を変更する場合は、必ず現在の設定ファイルをバックアップしてから行ってください。PAMの設定ファイルを間違って編集すると、ログインすらできなくなってしまう可能性があります。設定を変更する場合は、LDAP認証の動作確認が取れるまで、必ず1つはroot権限でログインした端末を残しておくことをお勧めします。万が一ログインできなくなった場合は、システムをシングルユーザモードで起動して設定を修正します。

これらの設定ファイルは、viなどのエディタを用いて1つ1つ手動で変更することも可能ですが、GUIツールを通して変更するほうが便利です。GUIツールを用いて変更作業を行うには、以下のコマンドを実行します。

system-config-authenticationコマンドの実行後に起動するGUI画面では、ユーザ情報タブ(画面1)で、LDAPサポートを有効にする(L)のチェックを選択します。

画面1 system-config-authenticationコマンドで起動するGUI画面

次に、LDAPの設定(D)ボタンをクリックして表示される画面(画面2)では、

画面2 LDAPの設定(D)ボタンをクリックして表示される画面

続いて、認証タブ(画面3)に移動し、ユーザ情報タブでの設定と同様に、LDAPサポートを有効にする(L)を選択します。LDAPの設定(D)ボタンをクリックして現れる画面には先に入力した情報が保持されているので、ここではそのままOK(O)をクリックし、GUIツールを終了します。

画面3 認証タブ画面

以上で、LDAPクライアントとなるコンピュータ上のPAMおよびNSS関連の設定ファイルの変更が完了しました。これで、LDAPサーバへ接続し、ユーザ認証ができるようになります。

●PAMを利用した認証

LDAP認証の設定が完了すると、PAMを利用するさまざまなプログラムからのLDAP認証が可能になります。これは、先ほど変更した/etc/pam.d/system-authファイルが、多くのプログラムから認証処理時に参照されているためです。例えば、以下のようなプログラムからも、/etc/pam.d/system-authファイルが参照されています。

それでは、OpenLDAPサーバに登録したユーザエントリを用いて、suコマンド、sshコマンドなどを用いてLDAP認証を行ってみましょう(注)。

●PAMを利用しないLDAP認証

このほか、PAMを経由したLDAP認証が実装されていないプログラムについては、別途、LDAPサーバへの接続方法を確認する必要があります。例えばApacheの場合は、Apache側で個別にLDAP認証のための設定を行う必要があります。●Apacheで作るファイルサーバ(LDAP認証編)を参照してください。

●PAM認証とは

ユーザにアクセス特権を与えるようなプログラムは、必ずと言っていいほどユーザの認証機能を有します。システムにログインする際に、ユーザはユーザ名とパスワードを提供し、ログインプロセスがその情報を使用してログインの認証、すなわちユーザが申請した身元が本人のものであることを検証します。パスワード以外の認証形式も可能であり、異なる方法でパスワードを格納することもできます。

PAM(Pluggable Authentication Modules)は認証プログラムをリコンパイルしなくても、システム管理者が認証ポリシーを設定できるようにする一つの方法です。PAMを使用する場合は、設定ファイルを編集することによってプログラムにモジュールをプラグインする方法を制御します。

login認証をLDAP認証に対応させた場合の認証処理の流れは下記のようになります。

PAMモジュールのタイプ

PAMには4つのタイプのモジュールがあります。

いつでも新しいモジュールを追加することができます。その場合、PAMを認識するアプリケーションにそれらのモジュールを使用させることができます。例えば、ワンタイムパスワードシステムを使用しており、かつそのシステムをサポートするようなモジュールを作成することができる場合 (モジュールの作成方法に関するドキュメントは、/usr/doc/pam* に含まれています)、リコンパイルや修正を実行しなくても、PAMを認識するプログラムは、新しいモジュールを使用し、新しいワンタイムパスワードシステムと連動することができるようになります。

PAMモジュールの制御フラグ

PAM設定ファイルの第2パラメータは、制御フラグをあわらしています。これは、モジュールタイプ別に、認証に関する制御の度合いを設定するためのフラグです。

ライブラリの種類

CentOS6のライブラリ。

サービス

PAMを使用する各プログラムは、独自の「サービス」名を定義します。loginプログラムはサービスタイプloginを定義し、ftpdはサービスタイプ ftpを定義します。等々。一般に、サービスタイプはサービスにアクセスするために使用されるプログラムの名前であり、サービスを提供するために使用されるプログラムの名前ではありません (違いがある場合)。

設定ファイル

ディレクトリ/etc/pam.dはすべてのPAMアプリケーションを設定するために使用されます。(以前のバージョンでは、これは/etc/pam.confでした。)各アプリケーション(実際は、各サービス)は独自のファイルを持っています。ファイルは以下のようになります。以下はCentOS6の例です。

最初のモジュールが失敗した場合であっても3つのモジュールのすべてがチェックされることに注意してください。これはセキュリティの決定です - 認証が拒否された理由をユーザに悟られないように設計されています。なぜならば、拒否された理由を知ることによって認証を突破することが容易になる可能性があるからです。この動きを変更するには、requiredをrequisiteに変更します。requisiteモジュールから失敗という結果が返された場合、その他のモジュールをコールすることなく、PAM認証は即座に失敗します。

5行目によって必要なアカウント処理が実行されます。たとえば、シャドウパスワードが有効な場合、pam_pwdb.soモジュールは、アカウントの期限が切れていないか、またはユーザがパスワードを変更していないか、およびパスワード変更に関する猶予期間が切れていないか、をチェックします。

6行目は新規に変更されたパスワードに対して一連のテストを実行することにより、そのパスワードがパスワードに対する辞書型攻撃プログラムによって簡単に判明するものでないこと、などを確認します。

7行目(複数行になることもあります)によって、loginプログラムがユーザのパスワードを変更する際には、pam_pwdb.soモジュールを使用させることを指定しています(そのようなことが行われるのは、シャドウパスワードの期限が切れた場合などに、authモジュールがパスワードを変更する必要があると判断した場合に限られます)。

最後の8行目は、pam_pwdb.soモジュールを使用してセッションを管理することを指定しています。現在のところ、このモジュールは何も行いません。したがって、必要なモジュールと置き換える(またはスタックすることで補足する。)ことができます。

各ファイル内の行の順序が重要であることに注意してください。実際にはrequiredモジュールのコール順序はさして重要ではない一方で、その他の制御フラグを利用することができます。optionalが使用されることはめったになく、Linuxシステムでデフォルトで使用されることはまったくありません。sufficientおよびrequisiteでは順序が重要になります。

例として、rlogin用のauth設定を見てみましょう。

まず、pam_securetty.soは、安全ではないターミナルからrootのログインが行われないようにします。これにより、rootによるrlogin試行のすべてが効果的に拒否されます。許可したい場合(その場合には、インターネットに接続しないか、または優れたファイアウォールを設置することをお奨めします) には、この行を削除するだけで済みます。

第二に、pam_rhosts_auth.soによるユーザ認証が成功した場合、PAMはパスワードチェックを実行せずに、ただちにrloginに対して成功という結果を返します。pam_rhosts_auth.soによるユーザ認証が失敗した場合、その失敗した認証は無視されます。

第三に、pam_rhosts_auth.soによるユーザの認証が失敗した場合には、pam_pwdb.soモジュールによる通常のパスワード認証が実行されます。

最後に、上記で指定したようにしてpam_nologin.soが/etc/nologinをチェックします。

securettyチェックが失敗した場合にパスワードの入力を要求したくない場合には、pam_securetty.soモジュールをrequiredから requisiteに変更すれば良いことに注意してください。

シャドウパスワード

pam_pwdb.soモジュールはシャドウパスワードが使用されていることを自動的に検出し、必要な調整処理をすべて実行します。

●SSHの公開鍵をLDAPで管理する(ソース編)

参照したページは下記のとおりです。

第6回 OpenSSHの公開鍵をLDAPで管理

LDAPでSSHの鍵認証を利用してみる

OpenSSH の公開鍵を LDAP で管理

SSHの公開鍵をLDAPで管理

このページにも記載されているとおり、公開鍵認証方式を使用することが当たり前になってきた昨今、管理対象マシンが2、3台のうちならいいのですが、これが10台、20台となってきた場合、これまでの方法では1台1台に公開鍵を登録しては削除すると言う作業が非常に煩雑となります。

これを解消する方法がLDAPによる公開鍵管理手法です。

しかし、RPMパッケージで配布されているものはLDAPに対応していません。そこでOpenSSHのソースをダウンロードし、それにlpkのパッチ(OpenSSH LDAP Public Keys)を適用しLDAP上に格納されている公開鍵をsshdプロセスから参照させるようにします。

今回はソース・パッチ共に5.8p1を使用します。

次にLDAPサーバ側での操作です。既に登録してあるtest1001というユーザを利用し、次のように、公開鍵用の属性とオブジェクトクラスを追加します。変更部分はldapPublicKeyというオブジェクトクラスとsshPublicKeyという公開鍵用の属性です。この中にはid_rsa.pubやauthorized_keys2の中に1行で記録されている鍵情報をそのまま登録します。

このエントリをLDAP上に登録します。

●自己環境用のLDAPサーバの構築を参照してください。

次にsshdプロセスがLDAPサーバを検索できるよう、/etc/ssh/sshd_config(上書きしなかった場合は/usr/local/etc/sshd_config)を修正します。下記のようにLDAP関連のオプションを有効にします。

準備ができたら、sshdプロセスを起動させ、クライアントから接続を行ってみます。

あとは秘密鍵をクライアント側にコピーし、鍵認証で接続できるか確認してみましょう。.sshディレクトリがなくても接続できるはずです。

ただし、ログイン時にサーバ側に該当ユーザのホームディレクトリが無い場合は、下記のようなエラーが表示されます。

ここで忘れてはならないのは「yum」によるopensshの自動更新の除外設定です。

●SSHの公開鍵をLDAPで管理する(RPM編)

OpenSSHサーバのインストールは済んでいるものとします。

サーバ側の作業として下記を実施します。

1.OpenSSHのLDAPサポートパッケージのインストール

2.OpenLDAP設定ファイル編集

3.LDAP情報の更新

4.LDAPサーバに各ユーザの公開鍵を登録

OpenSSHのLDAPサポートパッケージをインストールします。

必要であればLDAP情報を更新します。

準備ができたら、sshdプロセスを起動させ、クライアントから接続を行ってみます。

あとは秘密鍵をクライアント側にコピーし、鍵認証で接続できるか確認してみましょう。.sshディレクトリがなくても接続できるはずです。

ただし、ログイン時にサーバ側に該当ユーザのホームディレクトリが無い場合は、下記のようなエラーが表示されます。

●LDAPのレプリケーション

LDAP Syncレプリケーションは、現在OpenLDAPの標準として開発が進められているレプリケーション方式です。LDAP SyncレプリケーションにはrefreshOnlyとrefreshAndPersistの2つのモードがあります。

参照ページ:LDAP Sync 複製

LDAP Syncレプリケーション

LDAP Syncレプリケーションは、コンシューマ(スレーブサーバ)からプロバイダ(マスタサーバ)にレプリケーションの要求を送信するPULL型の仕組みを採用しています。

LDAP Syncレプリケーションには「refreshOnly」と「refreshAndPersist」という2つのモードがあります。

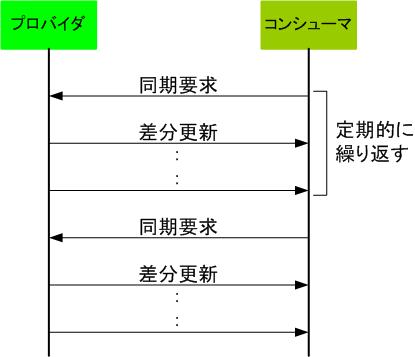

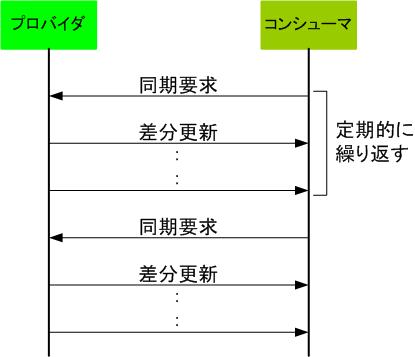

refreshOnlyモードは、コンシューマが同期要求をプロバイダに送信します。プロバイダはコンシューマとの間で更新差分があるエントリの情報を、コンシューマに対して送信します。コンシューマは、プロバイダから送信されたエントリ情報を受け取り、自身のデータに反映します。後は、この処理を定期的に繰り返すことで、データの同期を行います。

refreshOnlyモードでの処理の流れ

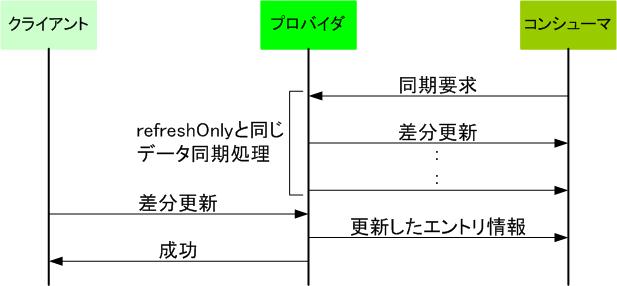

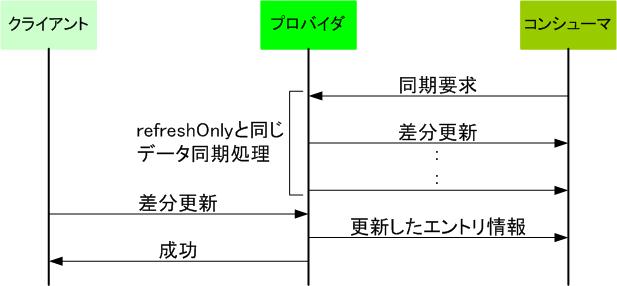

refreshAndPersistモードでは、最初にコンシューマがrefreshOnlyモードと同様の方法で自身のデータとプロバイダのデータを同期させます。データの同期が完了した後、プロバイダは更新要求を受け付けるごとに、更新したエントリの情報をコンシューマに送信します。

そして、コンシューマは受け取ったエントリ情報を自身のデータに反映します。以上のことから、refreshAndPersistモードのレプリケーションは同期的なタイミングのレプリケーションであるといえます。

refreshAndPersistモードでの処理の流れ

LDAP Syncレプリケーションは、現在OpenLDAPの標準として開発が進められているレプリケーション方式です。LDAP SyncレプリケーションにはrefreshOnlyとrefreshAndPersistの2つのモードがありますが、今回はrefreshAndPersistモードの設定を行います。

プロバイダ、コンシューマの「slapd.conf」に、前項で解説したBDBバックエンドの設定を行います。ここではindexにentryCSN、entryUUIDを設定しています。LDAP Syncレプリケーションでは内部処理として、entryCSNおよびentryUUIDの検索を頻繁に行うため、インデックスを作成することで、レプリケーションの性能向上をはかっています。

さらに、プロバイダ、コンシューマのslapd.confに次の設定をそれぞれ追加します。

上記の例での同期検索は、dc=bigbang,dc=dyndns,dc=orgをベースとしたサブツリー全体に対し、objectClassがorganizationalPersonであるエントリを検索します。取得する属性はcn、sn、ou、telephoneNumber、title、lです。スキーマ検査は無効にしてあるので、コンシューマslapd(8)はプロバイダslapd(8)から得た更新情報の処理時にエントリのスキーマ検査を行いません。コンシューマでは、syncprovオーバーレイを有効にしています。オーバーレイとは、OpenLDAPの機能拡張モジュールのことで、syncprovはLDAP Syncレプリケーションにおけるコンシューマの機能を追加します。

コンシューマでは、searchbaseにsuffixで指定した「dc=bigbang,dc=dyndns,dc=org」を設定しています。レプリケーションの対象は、searchbaseで設定したDN(Distinguished Name)配下のエントリになるので、「dc=bigbang,dc=dyndns,dc=org」を設定することで、LDAPサーバの全エントリをレプリケーションするようにしています。

syncrepl

●DB_CONFIG

データベースのパラメータファイルをコピーします。

●ログレベルの選択

必要なログのみを出力するようにログレベルをカスタマイズする方法を説明します。OpenLDAPサーバのログは、次の一覧に示す値を用いて、1つまたは複数のログ出力内容を選択できます。

デフォルトでは10進数で"256"、または文字列で"stats"に当たるログがsyslogに送付されています。デフォルト設定では、基本的なOpenLDAPサーバの管理に有効な

実運用時のログレベルの選択は、例えばデフォルトのログレベルなど、必要最低限の内容に絞っておくとよいでしょう。これは、ログの出力が、性能劣化やディスク領域の圧迫につながるからです。さらに、出力量が多くなる詳細なログを取得している場合は、多くの情報に埋もれ、かえって問題の概要がつかみにくくなってしまうという理由もあります。

もちろん、すでに問題が発生している状況では、より詳細なログを取得し調査する必要があります。

●ログレベルの変更

これまで使用されていたsldap.confは利用されなくなりました。これに代わり、olc*****のようなものを使用し設定することになっています。

ログレベルの変更は下記のように実施します。

ただし、statsを有効にするとログサイズが1日で数Gbyteになってしまうこともありますので注意が必要です。

ログレベルの指定は、次のように、slapd.confのグローバルセクションにloglevelディレクティブを用いて行うことができます。

●ログの削除

次は、ログの削除について説明します。このログ削除を怠って運用を続けていると、肥大化したログがディスク領域を圧迫しかねないので注意が必要です。

最も簡単なOpenLDAPサーバのログ削除は、ログローテートを利用する方法です。

●Berkeley DBのトランザクションログファイル

実際のOpenLDAPサーバの運用においては、OpenLDAPサーバが出力するログのほか、エントリ情報を蓄積するバックエンドデータベースのログファイルについても考慮しておく必要があります。ここでは、OpenLDAPサーバがデフォルトで採用するバックエンドデータベースBerkeley DBを対象にして、ログファイルの管理方法を説明します。

次の表は、OpenLDAPサーバのデータディレクトリに作成されるファイル一覧です。

上記一覧中の、ファイル名が「log.」で始まり連番が付与されるファイルが、管理対象となるBerkeley DBのトランザクションログファイルです。

●トランザクションログファイルの削除

Berkeley DBのトランザクションログファイルの削除方法は、大きく分けて、

管理者が手動で削除を行う方法では、db_archive -dコマンドを利用します。

定期的にトランザクションログファイルをバックアップディレクトリに退避するような運用を行っている場合は、退避する前に削除してしまわないよう、db_archive -dコマンドを実行するタイミングに注意が必要です。

一方のBerkeley DBに自動で削除を行わせる方法では、Berkeley DBの設定ファイルであるDB_CONFIGファイルに"DB_LOG_AUTOREMOVE"フラグを指定します。

●OpenLDAPサーバのアクセスログ

アクセスログとは、OpenLDAPサーバにモジュールを追加することで利用可能となる機能であり、アクセス状況を把握する目的で利用されます。このアクセスログは、指定するバックエンドデータベースに対して行われたbind(認証)、add(追加)、modify(変更)といった指定する操作を、ファイルではなく別のバックエンドデータベースへ記録することができます。また、記録したログはldapsearchにて条件を絞り込んで参照できます。

CentOSにバンドルされるOpenLDAPサーバ(openldap-serversパッケージ)には、アクセスログモジュールが含まれていません。CentOS 5.3以降、アクセスログなどのオーバレイ機能は、openldap-servers-overlaysパッケージとして、別途、提供されています。

また、アクセスログは、OpenLDAPサーバのコンパイル時にも、デフォルトでは含まれないオプションです。この機能を利用するには、コンパイルの過程で"--enable-accesslog=yes"または"--enable-overlays=yes"など、明示的にオプションを追加する必要があります(注)。

ここでは、OpenLDAPサーバ側の設定を行う前に、アクセスログを記録するバックエンドデータベースを配置するディレクトリを"var/openldap-accesslog"として準備します。

上記の設定例では、「あるエントリのユーザが、直近の1週間で、このOpenLDAPサーバを認証に利用できているか」を確認するアクセスログを取得することを目的としています。このような設定は、例えば、不要なエントリをクリーンアップする際に、現在もシステムを利用しているのか、それとも長くシステムを利用しておらず削除候補となるユーザのエントリであるのかの判定に応用することができます。

設定変更後は、OpenLDAPサーバを再起動してアクセスログへの記録を開始します。

次のコマンド例では、ここまでに説明したアクセスログ設定を行い、アクセスログが蓄積された後、特定エントリ(uid=test1000,ou=People,dc=bigbang,dc=dyndns,dc=org)の認証が成功した記録を確認するため、reqDN属性を条件に検索を行っています。

●アクセスログに設定可能なディレクティブ一覧

アクセスログモジュールでは、次のディレクティブが利用可能です。

●バックアップ

データのバックアップにはオンラインバックアップが可能なslapcatコマンド(データをLDIFファイル形式で出力)を利用します。

全データをバックアップする場合は以下のようになります。

●phpLDAPadminのインストール

まず、次のコマンドを実行してみます。

そこで、この問題を避けるために、yum-plugin-prioritiesを導入します。

phpLDAPadminの設定ファイルを編集します。

rewriteを有効にする。

・RewriteLog "logs/rewrite_log"(参考)

rewrite動作のログファイル指定。Windowsなら"logs/rewrite.log"の方が扱いやすい。

・RewriteLogLevel 0(参考)

rewriteのログレベル指定。「1」にするだけで膨大なログが出るので、デバッグが終わったら「0」にしないと大変なことになる

・RewriteCond %{SERVER_PORT} !^443$

サーバ(apache)へのアクセスポートが443番では無かったら(即ち、httpsでのアクセスではなかったら)、以下のルールを適用するという意味。

・RewriteRule

必要な分を1行づつ記述していくが、基本は正規表現でマッチングをとり、一致したらHTTPSにrewriteさせる

●Postfixとの連携

LDAPを利用するので、以下の項目に関して事前に決めておきます。

OpenLDAPの設定を行います。LDAP標準のschemaではpostfixを使う際に色々不足しているので、新たにschemaを作成します。

ページに提示しているmail.schemaの場合、既存のLDAPツリーにぶら下がっている各スタッフのエントリーにmailUserやmailGroup objectClassを追加することができませんので、これらを追加できるようにする変更を行います。また、attributeにて定義してあったhomeDirectoryは既に別の用途に利用しているため、これをメール配信用のディレクトリにするのもよくありません。したがって、新たにmailDirectoryというattributeを追加することにしました。そのため、メールボックスはこの属性で指定することになります。

●root によるパスワードのリセットはサポートされません。

CentOS 7でpasswdでLDAPユーザのパスワードを変更しようとすると、「root によるパスワードのリセットはサポートされません。」と表示されパスワードの変更ができません。

/var/log/secureに下記のようなログが記録されていました。

●getent passwdで表示されない

CentOS 7でgetent passwdを実行してもLDAPユーザが表示されなくなってしまいました。/etc/pam.d以下をいろいろ変更していたのが原因かもしれません。

原因は/etc/nsswitch.confを変更したことでした。このファイルを下記のとおり修正したところ表示されるようになりました。

●LDAPユーザで登録されているユーザでpasswdでパスワードが変更できない

それぞれのサーバの環境は下記のとおりです。

1 サーバ情報

サーバ#1:nezumi、192.168.0.4

サーバ#2:centos6、192.168.0.12

2 共通点

3 異なる点

sssdはcentos6のみで動作。サーバnezumiでのpasswdよるLDAPパスワード変更は可能ですが、サーバcentos6では変更できません。

●Suppressed ???? messages from /system.slice/slapd.serviceが/var/log/messagesに記録される

参考URL:syslogの溢れ対策

5分毎に/var/log/messagesに「Suppressed 5768 messages from /system.slice/slapd.service」が記録されていることに気がつきました。

5758件のメッセージが溢れたことを意味しています。

この溢れを対処するため、journald.conf及びrsyslog.confを編集します。

●「bdb_equality_candidates: (uid) not indexed」が/var/log/slapd.logに頻繁に記録される

参考URL:OpenLDAP - 「bdb_equality_candidates」エラーの対応方法

「bdb_equality_candidates: (uid) not indexed」が/var/log/slapd.logに頻繁に記録されることに気がつきました。

下記のように対処することにより、記録されなくなりました。

この作業後、ログサイズが非常に小さくなりました。

ディレクトリサーバとは、ネットワーク上でユーザ情報、組織情報などを保存、管理し、分散しているクライアントに対しこれらの情報を提供するサーバです。また、管理する情報に対するアクセスコントロールも提供します。

したがって、クライアントはディレクトリサーバでの認証後、許可された操作を行うことになります。このため、サーバ/クライアント間でのプロトコルが必要ですが、現在主に使われているのがLDAP(Lightweight Directory Access Protocol)です。

LDAPサーバは、商用製品ではマイクロソフトのActive Directory、サン・マイクロシステムズのSun Java System Directory Server、ノベルのeDirectoryなどが有名です。オープンソースでは、OpenLDAPのほか、Fedora Directory Server、Apache Directory、OpenDSなどがあります。

OpenLDAPの情報は下記URLを参照してください。

OpenLDAP 情報

ディレクトリサーバのメリット

個人で利用するコンピュータや、比較的小規模のオフィスにおいては、ユーザ情報はそれぞれのコンピュータで管理されることが多いでしょう。

しかし、例えば数十人、またはそれを超える大規模の組織でユーザ情報を管理する場合は、それぞれのコンピュータで個別に管理するよりも、専用サーバ上で管理する方が、都合がよいでしょう。

また、ディレクトリサービスを活用することでアプリケーションサーバやWebサーバと連携させてシングルサインオン環境や、Active Directoryで管理されるWindowsユーザを統合したアカウント管理へと発展させることも可能です。

逆に、管理情報が各コンピュータに分散していれば、その数だけメンテナンスに掛かる手間が増えることになります。

●ディレクトリサーバ設計のポイント

スキーマ設計

「ディレクトリ情報を集中管理できる」というメリットを持つディレクトリサーバですが、利用に当たってはディレクトリ情報として格納する各エントリに、どのような情報を持たせるかを定義する必要があります。

この定義には、ディレクトリサービスを利用するクライアント側の用途に基づいて、ディレクトリサーバに蓄積する必要があるデータを選定し、そのデータをディレクトリサーバが扱うことのできるデータ型へと落としていく作業が必要になります。

ディレクトリサーバが扱うデータ型としては、標準的に利用されるものがあらかじめRFCに定義されています。OpenLDAPでは[OpenLDAPインストールDir]/etc/openldap/schema/ディレクトリにこれらのデータ型を定義したファイルが用意されています。

# less [OpenLDAPインストールDir]/etc/openldap/schema/README File Description ---- ----------- corba.schema Corba Object core.schema OpenLDAP "core" cosine.schema COSINE Pilot dyngroup.schema Dynamic Group (experimental) inetorgperson.schema InetOrgPerson java.schema Java Object misc.schema Miscellaneous Schema (experimental) nis.schema Network Information Service (experimental) openldap.schema OpenLDAP Project (FYI) ppolicy.schema Password Policy Schema (work in progress)

オブジェクトクラスの設計

例えば、Linuxクライアントからのユーザ認証に、/etc/passwdファイルではなくディレクトリサーバを利用する場合、LinuxはPAM(pam_ldap.so)を利用します。

PAMは、認証対象のユーザがディレクトリサーバに存在することを確認するため、サーバ内の「posixAccount」オブジェクトクラスの「uid」属性を検索します。この「posixAccount」オブジェクトクラスの利用には、OpenLDAPが提供するnis.schemaファイルにあらかじめ用意されている定義を利用することができます。

# less [OpenLDAPインストールDir]/etc/openldap/schema/nis.schema

objectclass ( 1.3.6.1.1.1.2.0 NAME 'posixAccount'

DESC 'Abstraction of an account with POSIX attributes'

SUP top AUXILIARY

MUST ( cn $ uid $ uidNumber $ gidNumber $ homeDirectory )

MAY ( userPassword $ loginShell $ gecos $ description ) )

上記のnis.schemaファイルの内容から、「posixAccount」オブジェクトクラスは

- オブジェクトIDは、"1.3.6.1.1.1.2.0"

- "top"という上位クラスから派生した補助型(AUXILIARY)のオブジェクトクラス

- cn、uid、uidNumber、gidNumber、homeDirectoryの各属性を必須で備える

- userPassword、loginShell、gecos、descriptionの各属性を任意に備えることができる

このオブジェクトクラスは、構造型(STRUCTURAL)、補助型(AUXILIARY)、抽象型(ABSTRACT)の3つに分類され、各エントリには構造型のオブジェクトクラスを必ず含めるという制約があります。

このため、Linuxのユーザ認証という用途で利用する場合、ユーザエントリには、構造型のオブジェクトクラス、例えばcosine.schemaファイルにあらかじめ用意された「account」オブジェクトクラスなどを加えることになります。次のLDIFファイル(LDAP Data Interchange Format: LDAPエントリをテキスト形式で表現したファイル)は、posixAccountオブジェクトクラスを利用する場合に必要となる定義を行った例です。

# less sample_1.ldif dn: uid=test1,ou=People,dc=bigbang,dc=dyndns,dc=org objectClass: account objectClass: posixAccount objectClass: shadowAccount uid: test1 cn: test1 uidNumber:5001 gidNumber:5001 homeDirectory: /home/test1 userPassword: password ...[略]

●「継承」の概念

このほか、オブジェクトクラスには継承という概念があります。構造型のオブジェクトクラスとして「account」オブジェクトクラスではなく、例えばinetorgperson.schemaファイルに用意された「inetOrgPerson」オブジェクトクラスを追加することを選択した場合、ユーザエントリには、「account」オブジェクトクラスを選択した場合のエントリと比較し、「sn」属性が追加で必要になります。

次のLDIFファイルは、inetOrgPersonオブジェクトクラスを利用する場合に必要となる定義を行った例です。

# less sample_2.ldif dn: uid=test2,ou=People,dc=bigbang,dc=dyndns,dc=org objectClass: inetOrgPerson objectClass: posixAccount objectClass: shadowAccount uid: test2 cn: test2 sn: test2 uidNumber:5002 gidNumber:5002 homeDirectory: /home/test2 userPassword: password ...[略]これは、「inetOrgPerson」オブジェクトクラスが「organizationalPerson」オブジェクトクラスを継承し、さらにその「organizationalPerson」オブジェクトクラスが継承する「person」オブジェクトクラスにおいて、「sn」を必須の属性として定義しているためです。

図1 オブジェクトクラスの継承

# less [OpenLDAPインストールDir]/etc/openldap/schema/inetorgperson.schema

objectclass ( 2.16.840.1.113730.3.2.2

NAME 'inetOrgPerson'

DESC 'RFC2798: Internet Organizational Person'

SUP organizationalPerson

STRUCTURAL

MAY (

...[略]

)

# less [OpenLDAPインストールDir]/etc/openldap/schema/core.schema

objectclass ( 2.5.6.7 NAME 'organizationalPerson'

→ inetOrgPersonはorganizationalPersonを継承

DESC 'RFC2256: an organizational person'

SUP person STRUCTURAL

MAY ( title $ x121Address $ registeredAddress $ destinationIndicator $

...[略]

)

objectclass ( 2.5.6.6 NAME 'person'

→ organizationalPersonはpersonを継承

DESC 'RFC2256: a person'

SUP top STRUCTURAL

MUST ( sn $ cn ) ← personhaはsn、cnを必須属性として持つ

MAY ( userPassword $ telephoneNumber $ seeAlso $ description ) )

...[略]

)

このように、スキーマを設計する作業においては、LDAPクライアントが必要とする情報を、ディレクトリサーバが扱うデータ型へと落としていくことになりますが、その過程ではオブジェクトクラスの持つ制約にも注意しながら作業を進める必要があります。

属性設計

オブジェクトクラスに任意属性、必須属性として定義された各属性もそれぞれがオブジェクトIDを持ち、属性値を比較するルール、属性値が取り得る構文(いわゆる型)などが定められています。

例えば、posixAccountオブジェクトクラスに必須属性として定義されたuidNumber属性は、

- オブジェクトIDは、"1.3.6.1.1.1.1.0"

- 等価比較する場合のルール(EQUALITY)は、数値の一致

- 属性値は、数値型(Integer)で構成される(SYNTAX)

- 複数の値は取らない(SINGLE-VALUE)

# less [OpenLDAPインストールDir]/etc/openldap/schema/core.schema # Attribute Type Definitions # builtin #attributetype ( 1.3.6.1.1.1.1.0 NAME 'uidNumber' # DESC 'An integer uniquely identifying a user in an administrative domain' # EQUALITY integerMatch # SYNTAX 1.3.6.1.4.1.1466.115.121.1.27 SINGLE-VALUE )また、同じくposixAccountオブジェクトクラスに必須属性として定義されたhomeDirectory属性は、

- オブジェクトIDは、"1.3.6.1.1.1.1.3"

- 等価比較する場合のルール(EQUALITY)は、大文字/小文字を区別する

- 属性値は、International Alphabet 5(ASCII文字列)で構成される(SYNTAX)

- 複数の値は取らない(SINGLE-VALUE)

# less [OpenLDAPインストールDir]/etc/openldap/schema/core.schema attributetype ( 1.3.6.1.1.1.1.3 NAME 'homeDirectory' DESC 'The absolute path to the home directory' EQUALITY caseExactIA5Match SYNTAX 1.3.6.1.4.1.1466.115.121.1.26 SINGLE-VALUE )このような属性の定義を把握することで、対象となる属性にはどのような値の設定が可能か、検索時にはどのような比較が行われ、どのようなタイプのIndexを作成するべきかの判断が容易になります。

このほか、属性もオブジェクトクラスと同様に、上位の属性の持つ性質を継承することができます。例えば、core.schemaファイルで定義される属性cn、snは、属性nameの持つ、

- 等価比較する場合のルール(EQUALITY)は、大文字/小文字を無視する

- 部分文字列を比較する場合のルール(SUBSTR)は、大文字/小文字を無視する

- 属性値は、Directory String(UTF8文字列)で構成され(SYNTAX)32768文字まで

# less [OpenLDAPインストールDir]/etc/openldap/schema/core.schema # system schema #attributetype ( 2.5.4.3 NAME ( 'cn' 'commonName' ) # DESC 'RFC2256: common name(s) for which the entity is known by' # SUP name ) attributetype ( 2.5.4.4 NAME ( 'sn' 'surname' ) DESC 'RFC2256: last (family) name(s) for which the entity is known by' SUP name ) ...[略] # system schema #attributetype ( 2.5.4.41 NAME 'name' ← 7行上、3行上から継承 # EQUALITY caseIgnoreMatch # SUBSTR caseIgnoreSubstringsMatch # SYNTAX 1.3.6.1.4.1.1466.115.121.1.15{32768} )このように、各属性の持つ定義に加え、継承という概念を理解することで、属性の拡張が必要となった場合の作業を容易に進めることができるようになります。

●そのほかの留意事項

DIT(Directory Information Tree)設計

ディレクトリ情報を集中管理できるディレクトリサーバですが、一方でデメリットもあります。

ディレクトリサーバは、ユーザID、パスワードなどのユーザ情報を一元管理しているため、ディレクトリサーバそのものに障害が発生した場合、組織内のユーザはコンピュータにログインすることすらできなくなる可能性があります。コンピュータを中心にして活動している企業では、企業活動が停止してしまいかねません。

この問題に対して、OpenLDAPはレプリケーションによるディレクトリ情報の冗長化を提供しています。

OpenLDAPのレプリケーション機能は、DIT(Directory Information Tree:ディレクトリ情報ツリー)の特定の階層以下を指定して、レプリケーションできるというものです。このため、ディレクトリ全体でなく特定の階層から下のみを冗長化させることを予定している場合、DITの設計時には、レプリケーションさせるディレクトリ情報の階層を意識して設計を進める必要があります。

図2 レプリケーションのイメージ

また、OpenLDAPはディレクトリ情報の一部の管理を、ほかのサーバへ委譲する機能を持ちます。この機能を利用することによりサーバ管理者はディレクトリ情報の管理を分担して行えることができるようになります。

ディレクトリ情報を切り分ける単位はDITのサブツリーとなるため、この機能を利用する場合も、DITの設計時に、権限を委譲しディレクトリ情報を分散させる階層を意識して設計を進める必要があります。

図2 レプリケーションのイメージ

レプリケーション設計

多くの商用ディレクトリサーバが、マスタ兼スレーブサーバとして動作することができるマルチマスタレプリケーションをサポートしているのに対し、 OpenLDAPは最新のメジャーバージョンである2.4系まで、マルチマスタを正規の機能としてサポートしていませんでした。

現時点でStable版とされている2.3.xでは、マルチマスタ機能は試験的なサポートにとどまっています。また、2.4系でのマルチマスタ構成はまだ実績が少ないことから、現時点においてのOpenLDAPでのレプリケーション構成はシングルマスタの採用が堅実と考えられます。

また、OpenLDAPのレプリケーション方式には、slurpd方式とsyncrepl方式の2つがあります。slurpd方式は、信頼性が低く、同期が取れなくなることがあり、その場合は手動での同期が必要になるといった理由で2.4系では削除されています。反対に、syncrepl方式は同期を取るために必要な手間が少ないというメリットがあるため、今後はこちらが主要なレプリケーション方式としての利用、開発が進むことになります。

さらに、syncrepl方式には非同期的なタイミングで複製を行うrefreshOnlyモードと、同期的なタイミングで複製を行うrefreshAndPersistモードがあります。マスタ-スレーブ間で更新データの複製タイミングの遅れが問題となり得る場合は、refreshAndPersistモードの採用を検討することになります。

負荷への対策

ディレクトリサーバはディレクトリ情報を一元管理しているため、導入前には個々のコンピュータで行われていたユーザID、パスワードを用いた認証要求や、ユーザ名、グループ名、メールアドレスといったディレクトリ情報の検索要求が集中することになります。この結果、サーバ負荷が増大する可能性もあります。

この問題に対してOpenLDAPは、レプリケーション機能による冗長化構成を用いてのアクセス負荷の分散や、バックエンドデータベースにIndexを作成したバックエンドデータベース自体の検索処理の高速化といった対策を用意しています(このほか、LDAPクライアント側では、一度取得したディレクトリ情報を一定時間キャッシュすることにより、ディレクトリサーバへのアクセス数を抑制するといった対処が可能です)。

クライアント数が多く、ディレクトリサーバへのアクセスが多い大規模な組織で利用する場合や、特定時間内でのアクセスが極端に多くなるような利用が見込まれる場合は、ディレクトリサーバに掛かる負荷への対策には特に注意が必要です。

セキュリティ

ディレクトリサーバは情報を一元管理するため、導入前には個々のコンピュータで管理されていたパスワードなどの情報を、ディレクトリサーバは組織内のユーザ数の分、まとめて管理することになります。万が一、ディレクトリサーバが侵入を受けてしまうと、組織内のさまざまな情報がまとめて流出することになりかねません。

このリスクに対して、OpenLDAPはパスワードを平文で保存せずに、ハッシュ関数などで暗号化した状態で保存する機能を提供しています。また、OpenLDAPはクライアントからの通信経路をSSL/TLSで暗号化する機能も備えています。暗号化された経路より受け取ったパスワードを、同じハッシュ関数を利用し比較することで、すでにハッシュ化されて保存されたパスワードと一致するかを確認することができます。

このほか、OpenLDAPでは、認証に必要な情報をOpenLDAPが持つバックエンドデータベース内に保存せずに、外部のSASL(Simple Authentication and Security Layer)データベースやKerberosデータベースに保存し、利用する機能を提供しています。ディレクトリサーバの設計時には、アクセスコントロールリストの設定も含め、他人に知られたくないパスワードなどの情報をどのように扱うかを検討する必要があります。

運用管理

前述したとおり、組織内のディレクトリ情報を一元管理するため、万が一、ディレクトリサーバに障害が発生するとその影響は甚大です。管理者はサーバの運用に問題が生じていないかを把握し、問題が発生した場合にはその原因を早急に特定し、障害から復旧させるよう努める必要があります。

一般のサーバプログラムと同様、OpenLDAPにも動作ログをsyslogへ送る機能があり、ログレベルを指定することができます。健全なディレクトリサーバの運用のため、必要な範囲のログを出力させ、管理する必要があります。

また、一般に更新頻度が少ない情報が格納されるディレクトリサーバですが、管理者は、万が一の場合に備えてディレクトリ情報のバックアップを取得する必要があります。データの保全作業は、ディレクトリサーバを適用する組織が大きくなればなるほど重要性も増す作業です。

OpenLDAPにもバックアップ、リストアを行うコマンドが付属しています。実運用を開始する前に定期的なバックアップのスケジュールを計画し、運用条件に合わせ、これらのコマンドを利用したデータの保全策を確認しておく必要があります。

●OpenLDAPのインストール及び設定(CentOS 6、7編)推奨版

OpenLDAPのサーバとクライアントをインストールします。

CentOS 6の場合 # yum -y install openldap-servers openldap-clients # cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG # chown ldap. /var/lib/ldap/DB_CONFIG # /etc/rc.d/init.d/slapd start # chkconfig slapd on CentOS 7の場合 # yum -y install openldap-servers openldap-clients # cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG # chown ldap. /var/lib/ldap/DB_CONFIG # systemctl start slapd # systemctl enable slapdOpenLDAPの管理者パスワードを設定します。

# slappasswd

New password:

Re-enter new password:

{SSHA}xxxxxxxxxxxxxxxxxxxxxxxx

# vi chrootpw.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}xxxxxxxxxxxxxxxxxxxxxxxx

# ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

ldapsearchで先ほどのパスワードが設定されているか確認します。

# ldapsearch -x -LLL -D "cn=config" -W -b "cn=config" '(objectClass=*)' Enter LDAP Password: dn: cn=config objectClass: olcGlobal cn: config olcConfigFile: /usr/share/openldap-servers/slapd.conf.obsolete olcConfigDir: /etc/openldap/slapd.d olcAllows: bind_v2 olcArgsFile: /var/run/openldap/slapd.args ~以下、省略~ パスワードを間違えると下記のように出力されます。 ldap_bind: Invalid credentials (49)CentOS 7の場合、基本的なスキーマを読み込ませます。

# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=cosine,cn=schema,cn=config" # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=nis,cn=schema,cn=config" # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=inetorgperson,cn=schema,cn=config"インストールした状態ではDNがdc=my-domain,dc=comで設定されていますので、これを自分のドメインに修正します(dc=bigbang,dc=dyndns,dc=org部分を適宜修正)。

またこれ以降の作業でldapaddまたはldapmodifyコマンドを実行後、下記のようなエラーが表示される場合があります。

ldap_modify: Inappropriate matching (18) additional info: modify/add: olcRootPW: no equality matching rule ldapmodify: modify operation type is missing at line 2, entry "**********"このようにどうしようもなくなった場合、一度OpenLDAP等をアンインストールする、所定のフォルダを削除する等の作業を実施して、再度OpenLDAP等をインストールしてください。

# yum -y remove openldap-servers openldap-clients # rm -rf /var/lib/ldap # rm -rf /etc/openldap # yum -y install openldap-*このように最初から作業をやり直すことをおすすめします。

# vi chdomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=bigbang,dc=dyndns,dc=org" read by * none

dn: olcDatabase={2}bdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=bigbang,dc=dyndns,dc=org

dn: olcDatabase={2}bdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=bigbang,dc=dyndns,dc=org

dn: olcDatabase={2}bdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}********************************

dn: olcDatabase={2}bdb,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to attrs=userPassword

by self write

by dn="cn=Manager,dc=bigbang,dc=dyndns,dc=org" write

by anonymous auth

by * none

olcAccess: {1}to attrs=shadowLastChange

by self write

by * read

olcAccess: {2}to dn.base=""

by * read

olcAccess: {3}to *

by dn="cn=Manager,dc=bigbang,dc=dyndns,dc=org" write

by self write

by * read

# ldapmodify -x -D cn=config -W -f chdomain.ldif

Enter LDAP Password:

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}bdb,cn=config"

modifying entry "olcDatabase={2}bdb,cn=config"

modifying entry "olcDatabase={2}bdb,cn=config"

modifying entry "olcDatabase={2}bdb,cn=config"

アクセスコントロールリストについては、「ディレクトリサービス OpenLDAP」を参照してください。

ベースドメインの登録を実施します。

# vi base.ldif dn: dc=bigbang,dc=dyndns,dc=org objectClass: dcObject objectClass: organization dc: BIGBANG o: BIGBANG dn: cn=Manager,dc=bigbang,dc=dyndns,dc=org objectclass: organizationalRole cn: Manager dn: ou=People,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: People dn: ou=Group,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Group dn: ou=Services,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Services dn: ou=Machines,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Machines # ldapadd -x -D "cn=Manager,dc=bigbang,dc=dyndns,dc=org" -W -f base.ldif Enter LDAP Password: adding new entry "dc=bigbang,dc=dyndns,dc=org" adding new entry "cn=Manager,dc=bigbang,dc=dyndns,dc=org" adding new entry "ou=People,dc=bigbang,dc=dyndns,dc=org" adding new entry "ou=Group,dc=bigbang,dc=dyndns,dc=org" adding new entry "ou=Services,dc=bigbang,dc=dyndns,dc=org" adding new entry "ou=Machines,dc=bigbang,dc=dyndns,dc=org"登録情報を確認します。

# ldapsearch -x -LLL -H ldap:/// -b dc=bigbang,dc=dyndns,dc=org dn: dc=bigbang,dc=dyndns,dc=org objectClass: dcObject objectClass: organization dc: BIGBANG o: BIGBANG dn: cn=Manager,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalRole cn: Manager dn: ou=People,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: People dn: ou=Group,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Group dn: ou=Services,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Services dn: ou=Machines,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Machines

●ldapviを使用した編集

OpenLDAP 2.4からは自身の設定ファイルもLDAPデータベースで管理されており、設定を修正するたびにLDIFを作成しldapmodifyして……というのが非常に面倒なので、viでファイルを編集する感覚で使えるldapviというコマンドがEPELにあるので、合わせてインストールしておきます。

# yum --enablerepo=epel install ldapviデフォルトのDCがサンプルのdc=my-domain,dc=comになっているので、まずはこれを自分のドメインに変更します。ldapviの引数はホスト名のキーが-hで、ldapsearchの-Hと微妙に違う点だけ注意してください。

# ldapvi -Y EXTERNAL -h ldapi:/// -b cn=config

(変更箇所のみ記載)

olcAccess: {0}to * \

by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" \

read by dn.base="cn=Manager,dc=bigbang,dc=dyndns,dc=org" read by * none

olcSuffix: dc=bigbang,dc=dyndns,dc=org

olcRootDN: cn=Manager,dc=bigbang,dc=dyndns,dc=org

olcLogLevel stats

viを保存して閉じると、以下のようなプロンプトが表示されます。yで「変更を保存」、eで「編集状態に戻る」、Qで「編集を破棄して終了」、vで「変更をLDIFで表示」です。

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

21 entries read

add: 0, rename: 0, modify: 1, delete: 0

Action? [yYqQvVebB*rsf+?] v

Action? [yYqQvVebB*rsf+?] y

Done.

管理者のパスワード変更するには下記のようにします。

# ldapvi -Y EXTERNAL -h ldapi:/// -b olcDatabase={2}hdb,cn=config

olcRootPW: {SSHA}********************************

LDAPデータベースのアクセス権限を変更するには下記のようにします。

# ldapvi -Y EXTERNAL -h ldapi:/// -b olcDatabase={1}monitor,cn=config

DbIndexを変更するには下記のようにします。

# ldapvi -Y EXTERNAL -h ldapi:/// -b olcDatabase={2}hdb,cn=config

●OpenLDAPのインストール及び設定(CentOS 6、Fedora 15編)

●OpenLDAPのインストール及び調整(通常の方法)以降に記載されている方法ではLDAPユーザ権限でldappasswd等を実行した場合にResult: Insufficient access (50)等が表示されてしまいます。

下記の方法によりインストールすると問題が解消されました。

参照先

LDAPサーバー構築(CentOS 6)

LDAPクライアントの設定(CentOS 6)

openldap-servers、openldap-clientsをインストールします。

# yum -y install openldap-servers openldap-clientsldapを編集します。

# vi /etc/sysconfig/ldap

SLAPD_LDAPI=yes ← 変更

slapd.confを作成します。

# vi /etc/openldap/slapd.conf pidfile /var/run/openldap/slapd.pid ← 追加 argsfile /var/run/openldap/slapd.args ← 追加/etc/openldap/slapd.dディレクトリ以下を削除し、再作成します。

# rm -rf /etc/openldap/slapd.d/* # slaptest -f /etc/openldap/slapd.conf -F /etc/openldap/slapd.d config file testing succeededcn=config/olcDatabase\={0}config.ldifを変更します。

# vi /etc/openldap/slapd.d/cn=config/olcDatabase\={0}config.ldif

olcAccess:{0}to * by dn.exact=gidNumber=0+uidNumber=0,

\ cn=peercred,cn=external,cn=auth manage by * break ← 変更

cn=config/olcDatabase\={1}monitor.ldifを作成します。

# vi /etc/openldap/slapd.d/cn=config/olcDatabase\={1}monitor.ldif

dn: olcDatabase={1}monitor

objectClass: olcDatabaseConfig

olcDatabase: {1}monitor

olcAccess: {1}to * by dn.exact=gidNumber=0+uidNumber=0,

\ cn=peercred,cn=external,cn=auth manage by * break

olcAddContentAcl: FALSE

olcLastMod: TRUE

olcMaxDerefDepth: 15

olcReadOnly: FALSE

olcMonitoring: FALSE

structuralObjectClass: olcDatabaseConfig

creatorsName: cn=config

modifiersName: cn=config

/etc/openldap/slapd.dディレクトリ以下の所有者及びアクセス権を変更します。

# chown -R ldap. /etc/openldap/slapd.d # chmod -R 700 /etc/openldap/slapd.dLDAPの起動させ、また、自動起動を有効にします。

# service slapd start

Starting slapd: [ OK ]

# chkconfig slapd on

初期設定を行います。

# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/core.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=core,cn=schema,cn=config" # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=cosine,cn=schema,cn=config" # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=nis,cn=schema,cn=config" # ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=inetorgperson,cn=schema,cn=config"LDAP管理者用のパスワードを作成します。

# slappasswd New password: ← 入力 Re-enter new password: ← 再入力 {SSHA}xxxxxxxxxxxxxxxxxxxxxxxxbackend.ldifとfrontend.ldifを作成します。

# vi backend.ldif # 「dc=***,dc=***」には自己環境に合わせてsuffixに置き換えてください # 「olcRootPW: ***」にはslappasswdで生成したパスワードに置き換えてください dn: cn=module,cn=config objectClass: olcModuleList cn: module olcModulepath: /usr/lib64/openldap olcModuleload: back_hdb dn: olcDatabase=hdb,cn=config objectClass: olcDatabaseConfig objectClass: olcHdbConfig olcDatabase: {2}hdb olcSuffix: dc=bigbang,dc=dyndns,dc=org olcDbDirectory: /var/lib/ldap olcRootDN: cn=admin,dc=bigbang,dc=dyndns,dc=org olcRootPW: {SSHA}xxxxxxxxxxxxxxxxxxxxxxxx olcDbConfig: set_cachesize 0 2097152 0 olcDbConfig: set_lk_max_objects 1500 olcDbConfig: set_lk_max_locks 1500 olcDbConfig: set_lk_max_lockers 1500 olcDbIndex: objectClass eq olcLastMod: TRUE olcMonitoring: TRUE olcDbCheckpoint: 512 30 olcAccess: to attrs=userPassword by dn="cn=admin,dc=bigbang,dc=dyndns,dc=org" _ write by anonymous auth by self write by * none olcAccess: to attrs=shadowLastChange by self write by * read olcAccess: to dn.base="" by * read olcAccess: to * by dn="cn=admin,dc=bigbang,dc=dyndns,dc=org" write by * read #ldapadd -Y EXTERNAL -H ldapi:/// -f backend.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 adding new entry "cn=module,cn=config" adding new entry "olcDatabase=hdb,cn=config" # vi frontend.ldif # 「dc=***,dc=***」には自己環境に合わせてsuffixに置き換えてください # 「userPassword: ***」にはslappasswdで生成したパスワードに置き換えてください dn: dc=bigbang,dc=dyndns,dc=org objectClass: top objectClass: dcObject objectclass: organization o: BIGBANG ← 自己環境に合わせる dc: BIGBANG ← 自己環境に合わせる dn: cn=admin,dc=bigbang,dc=dyndns,dc=org objectClass: simpleSecurityObject objectClass: organizationalRole cn: admin userPassword: {SSHA}xxxxxxxxxxxxxxxxxxxxxxxx dn: ou=People,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: People dn: ou=Group,dc=bigbang,dc=dyndns,dc=org objectClass: organizationalUnit ou: Group # ldapadd -x -D cn=admin,dc=bigbang,dc=dyndns,dc=org -W -f frontend.ldif Enter LDAP Password: ← 入力 adding new entry "dc=bigbang,dc=dyndns,dc=org" adding new entry "cn=admin,dc=bigbang,dc=dyndns,dc=org" adding new entry "ou=People,dc=bigbang,dc=dyndns,dc=org" adding new entry "ou=Group,dc=bigbang,dc=dyndns,dc=org"ローカルユーザを登録します。

# vi ldapuser.sh # ローカルのUIDが500-999番のユーザを抽出 # 「SUFFIX=***」には自身のsuffixに置き換えてください #!/bin/bash SUFFIX='dc=bigbang,dc=dyndns,dc=org' LDIF='ldapuser.ldif' echo -n > $LDIF for line in `grep "x:[5-9][0-9][0-9]:" /etc/passwd | sed -e "s/ /%/g"` do UID1=`echo $line | cut -d: -f1` NAME=`echo $line | cut -d: -f5 | cut -d, -f1` if [ ! "$NAME" ] then NAME=$UID1 else NAME=`echo $NAME | sed -e "s/%/ /g"` fi SN=`echo $NAME | awk '{print $2}'` if [ ! "$SN" ] then SN=$NAME fi GIVEN=`echo $NAME | awk '{print $1}'` UID2=`echo $line | cut -d: -f3` GID=`echo $line | cut -d: -f4` PASS=`grep $UID1: /etc/shadow | cut -d: -f2` SHELL=`echo $line | cut -d: -f7` HOME=`echo $line | cut -d: -f6` EXPIRE=`passwd -S $UID1 | awk '{print $7}'` FLAG=`grep $UID1: /etc/shadow | cut -d: -f9` if [ ! "$FLAG" ] then FLAG="0" fi WARN=`passwd -S $UID1 | awk '{print $6}'` MIN=`passwd -S $UID1 | awk '{print $4}'` MAX=`passwd -S $UID1 | awk '{print $5}'` LAST=`grep $UID1: /etc/shadow | cut -d: -f3` echo "dn: uid=$UID1,ou=People,$SUFFIX" >> $LDIF echo "objectClass: inetOrgPerson" >> $LDIF echo "objectClass: posixAccount" >> $LDIF echo "objectClass: shadowAccount" >> $LDIF echo "uid: $UID1" >> $LDIF echo "sn: $SN" >>$LDIF echo "givenName: $GIVEN" >> $LDIF echo "cn: $NAME" >> $LDIF echo "displayName: $NAME" >> $LDIF echo "uidNumber: $UID2" >> $LDIF echo "gidNumber: $GID" >> $LDIF echo "userPassword: {crypt}$PASS" >> $LDIF echo "gecos: $NAME" >> $LDIF echo "loginShell: $SHELL" >> $LDIF echo "homeDirectory: $HOME" >> $LDIF echo "shadowExpire: $EXPIRE" >> $LDIF echo "shadowFlag: $FLAG" >> $LDIF echo "shadowWarning: $WARN" >> $LDIF echo "shadowMin: $MIN" >> $LDIF echo "shadowMax: $MAX" >> $LDIF echo "shadowLastChange: $LAST" >> $LDIF echo >> $LDIF done # sh ldapuser.sh ← ldapuser.shを実行 ldapuser.ldifが作成される # ldapadd -x -D cn=admin,dc=bigbang,dc=dyndns,dc=org -W -f ldapuser.ldif Enter LDAP Password: ← 入力 adding new entry "uid=centos5,ou=People,dc=bigbang,dc=dyndns,dc=org" adding new entry "uid=centos6,ou=People,dc=bigbang,dc=dyndns,dc=org" adding new entry "uid=fedora14,ou=People,dc=bigbang,dc=dyndns,dc=org" adding new entry "uid=fedora15,ou=People,dc=bigbang,dc=dyndns,dc=org"ローカルグループを登録

# vi ldapgroup.sh # ローカルのGIDが500-999番のグループを抽出する # 「SUFFIX=***」には自身の suffix に置き換えてください #!/bin/bash SUFFIX='dc=bigbang,dc=dyndns,dc=org' LDIF='ldapgroup.ldif' echo -n > $LDIF for line in `grep "x:[5-9][0-9][0-9]:" /etc/group` do CN=`echo $line | cut -d: -f1` GID=`echo $line | cut -d: -f3` echo "dn: cn=$CN,ou=Group,$SUFFIX" >> $LDIF echo "objectClass: posixGroup" >> $LDIF echo "cn: $CN" >> $LDIF echo "gidNumber: $GID" >> $LDIF users=`echo $line | cut -d: -f4 | sed "s/,/ /g"` for user in ${users} ; do echo "memberUid: ${user}" >> $LDIF done echo >> $LDIF done # sh ldapgroup.sh ← ldapuser.shを実行 ldapgroup.ldifが作成される # ldapadd -x -D cn=admin,dc=bigbang,dc=dyndns,dc=org -W -f ldapgroup.ldif Enter LDAP Password: ← 入力 adding new entry "cn=centos5,ou=Group,dc=bigbang,dc=dyndns,dc=org" adding new entry "cn=centos6,ou=Group,dc=bigbang,dc=dyndns,dc=org" adding new entry "cn=fedora14,ou=Group,dc=bigbang,dc=dyndns,dc=org" adding new entry "cn=fedora15,ou=Group,dc=bigbang,dc=dyndns,dc=org"登録したユーザとグループを削除する場合は以下のようにします。

# ldapdelete -x -W -D 'cn=admin,dc=bigbang,dc=dyndns,dc=org'

\ "uid=centos5,ou=People,dc=bigbang,dc=dyndns,dc=org"

Enter LDAP Password: ← 入力

# ldapdelete -x -W -D 'cn=admin,dc=bigbang,dc=dyndns,dc=org'

\ "cn=centos5,ou=Group,dc=bigbang,dc=dyndns,dc=org"

Enter LDAP Password: ← 入力

●LDAPのマルチマスターレプリケーションの設定

参考にしたページ

OpenLDAP マルチマスターレプリケーション

OpenLDAPの構築

OpenLDAPマルチマスタ(ミラーモード)

mod_syncprovを設定します。syncporv.laが存在しているディレクトリーのPATHを設定します。PATHはOSによって異なりますので確認しながら設定してください。すべてのサーバで設定します。

# vi mod_syncprov.ldif

dn: cn=module,cn=config

objectClass: olcModuleList

cn: module

olcModulePath: /usr/lib64/openldap

olcModuleLoad: syncprov.la

# ldapadd -Y EXTERNAL -H ldapi:/// -f mod_syncprov.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=module,cn=config"

syncprovを設定します。syncporv.laが存在しているディレクトリーのPATHを設定します。すべてのサーバで設定します。

# vi syncprov.ldif

dn: olcOverlay=syncprov,olcDatabase={2}hdb,cn=config

objectClass: olcOverlayConfig

objectClass: olcSyncProvConfig

olcOverlay: syncprov

olcSpSessionLog: 100

# ldapadd -Y EXTERNAL -H ldapi:/// -f syncprov.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "olcOverlay=syncprov,olcDatabase={2}hdb,cn=config"

olcServerIDを設定します。LDAPマスターとする全てのサーバで設定をします。ただし、olcServerIDの番号は、サーバごとにことなるものを指定します。

# vi olcServerID.ldif dn: cn=config changetype: modify replace: olcServerID olcServerID: 2 # ldapmodify -Y EXTERNAL -H ldapi:/// -f olcServerID.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "cn=config"olcModuleLoadを設定します。syncporv.laが存在しているディレクトリーのPATHを設定します。LDAPマスターとする全てのサーバで設定をします。

# vi olcModuleLoad.ldif

dn: cn=module{0},cn=config

changetype: modify

add: olcModuleLoad

olcModuleLoad: syncprov

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcModuleLoad.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=module{0},cn=config"

olcDbIndexを設定します。LDAPマスターとする全てのサーバで設定をします。

# vi olcDbIndex.ldif dn: olcDatabase={2}hdb,cn=config changetype: modify add: olcDbIndex olcDbIndex: entryCSN eq - add: olcDbIndex olcDbIndex: entryUUID eq # ldapmodify -Y EXTERNAL -H ldapi:/// -f olcDbIndex.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "olcDatabase={2}hdb,cn=config" 下記はCentOS 6での失敗例です。 # ldapmodify -Y EXTERNAL -H ldapi:/// -f olcDbIndex.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "olcDatabase={2}hdb,cn=config" ldap_modify: No such object (32) matched DN: cn=config # ldapmodify -Y EXTERNAL -H ldapi:/// -f olcDbIndex.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "olcDatabase={1}hdb,cn=config" ldap_modify: No such object (32) matched DN: cn=config 下記はCentOS 6での成功例です。 # ldapmodify -Y EXTERNAL -H ldapi:/// -f olcDbIndex.ldif SASL/EXTERNAL authentication started SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth SASL SSF: 0 modifying entry "olcDatabase={2}bdb,cn=config"レプリケーション用ユーザを作成します。レプリケーションは参照さえできれば良いためRootDN(Manager)とは別にユーザを作成します。

# vi user_Replication.ldif

dn: cn=Replication,dc=bigbang,dc=dyndns,dc=org

cn: Replication

objectClass: organizationalRole

objectClass: simpleSecurityObject

userPassword: {SSHA}**********************************

# ldapadd -x -D "cn=Manager,dc=bigbang,dc=dyndns,dc=org" -W -f user_Replication.ldif

olcSyncReplを設定します。ミラーモードの設定を含みます。LDAPマスターとする全てのサーバで設定をします。ただし、それぞれのサーバーで「olcServerID」は一意の ID を、「provider=***」には相手側のサーバーを指定してください。

# vi olcSyncRepl.ldif

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcSyncRepl

olcSyncRepl: rid=001 provider=ldap://192.168.0.1

bindmethod=simple binddn="cn=Replication,dc=bigbang,dc=dyndns,dc=org" credentials=password

scope=sub searchbase="dc=bigbang,dc=dyndns,dc=org" schemachecking=on

type=refreshAndPersist retry="30 5 300 3" interval=00:00:05:00

-

add: olcMirrorMode

olcMirrorMode: TRUE

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcSyncRepl.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={2}hdb,cn=config"

下記はCentOS 6での失敗例です。

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcSyncRepl.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={2}hdb,cn=config"

ldap_modify: No such object (32)

matched DN: cn=config

下記はCentOS 6での成功例です。

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcSyncRepl.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={2}bdb,cn=config"

※設定値の意味

# リトライ間隔 リトライ回数 再リトライまでの間隔 再リトライ回数

retry="30 5 300 3"

# レプリケーションの間隔

interval=00:00:05:00

下記はCentOS 7での失敗例です。

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcSyncRepl.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}hdb,cn=config"

ldap_modify: No such object (32)

matched DN: cn=config

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcSyncRepl.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={2}bdb,cn=config"

ldap_modify: No such object (32)

matched DN: cn=config

olcOverlayを設定します。LDAPマスターとする全てのサーバで設定をします。

# vi olcOverlay.ldif

dn: olcOverlay=syncprov,olcDatabase={2}hdb,cn=config

changetype: add

objectClass: olcOverlayConfig

objectClass: olcSyncProvConfig

olcOverlay: syncprov

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcOverlay.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "olcOverlay=syncprov,olcDatabase={2}hdb,cn=config"

下記はCentOS 6での失敗例です。

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcOverlay.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "olcOverlay=syncprov,olcDatabase={2}hdb,cn=config"

ldap_add: No such object (32)

matched DN: cn=config

下記はCentOS 6での成功例です。

# ldapmodify -Y EXTERNAL -H ldapi:/// -f olcOverlay.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "olcOverlay=syncprov,olcDatabase={2}bdb,cn=config"

LDAP クライアント側で全てのマスターを参照先として設定します。以上で設定完了です。データの登録はいずれのサーバからでも可能となっています。

# authconfig --enableldapauth --ldapserver=192.168.0.1,192.168.0.2 \ --ldapbasedn="dc=bigbang,dc=dyndns,dc=org" --enablemkhomedir --disableldaptls --update

●LDAPのマルチマスターレプリケーションの設定(3台)

3台でマルチマスターレプリケーションできるかどうか実験してみます。

パターンA(1台をハブとする方法)

・サーバ情報

サーバA(rid: 001、olcServerID: 1)

サーバB(rid: 001、olcServerID: 2)

サーバC(rid: 001、olcServerID: 3)

サーバAはサーバB及びサーバCと双方向で同期するように設定します。

ただし、サーバBとサーバCは双方向で同期しません。

同期設定内容は下記コマンドで確認します。

# ldapsearch -x -LLL -D "cn=config" -W -b "cn=config" '(objectClass=*)' > /tmp/ldap.txt Enter LDAP Password: # less /tmp/ldap.txt

この条件のもと、あるユーザのパスワードを変更し同期するかどうか確認します。

サーバAでパスワード変更を実施。

# ldappasswd -x -D "cn=Manager,dc=bigbang,dc=dyndns,dc=org" \

-W -S "uid=sato,ou=People,dc=bigbang,dc=dyndns,dc=org";date

New password:

Re-enter new password:

Enter LDAP Password:

サーバB、サーバCでパスワードが変更されていることを確認しました。

# ldapsearch -x -D "uid=sato,ou=People,dc=bigbang,dc=dyndns,dc=org" \

-W -b "dc=bigbang,dc=dyndns,dc=org" "(uid=sato)";date

上記で表示されるuserPassword::部分を比較します。

同様に、サーバB、サーバCの順にパスワードを変更し他のサーバでパスワードが変更されていることを確認しました。

パターンB(3台ともハブとする方法)

・サーバ情報

サーバA(rid: 001、olcServerID: 1)

サーバB(rid: 001、olcServerID: 2)

サーバC(rid: 001、olcServerID: 3)

サーバA、サーバB、サーバCの各サーバで双方向で同期するように設定します。

同期設定内容は下記コマンドで確認します。

# ldapsearch -x -LLL -D "cn=config" -W -b "cn=config" '(objectClass=*)' > /tmp/ldap.txt Enter LDAP Password: # less /tmp/ldap.txt

この条件のもと、あるユーザのパスワードを変更し同期するかどうか確認します。

サーバA(サーバB、サーバC)でパスワード変更を実施。

# ldappasswd -x -D "cn=Manager,dc=bigbang,dc=dyndns,dc=org" \

-W -S "uid=sato,ou=People,dc=bigbang,dc=dyndns,dc=org";date

New password:

Re-enter new password:

Enter LDAP Password:

サーバB(サーバA、サーバC)、サーバC(サーバA、サーバ)でパスワードが変更されていることを確認しました。

# ldapsearch -x -D "uid=sato,ou=People,dc=bigbang,dc=dyndns,dc=org" \

-W -b "dc=bigbang,dc=dyndns,dc=org" "(uid=sato)";date

上記で表示されるuserPassword::部分を比較します。

●LDAPクライアントのセットアップ(CentOS 7)

openldap-clients及びnss-pam-ldapdをインストールします。

# yum -y install openldap-clients nss-pam-ldapdnslcdを自動起動するようにします。

# systemctl enable nslcd # systemctl start nslcdauthconfigコマンドを実行します。

# authconfig --enableldapauth --ldapserver=192.168.0.1,192.168.0.2 \

--ldapbasedn="dc=bigbang,dc=dyndns,dc=org" --enablemkhomedir --disableldaptls --update

「--ldapserver」で設定するサーバはldapsearch等の実行時にアクセスする順番となります。ローカルサーバ上でLDAPサーバが動作している時はローカルサーバを先頭に記載してください。

これで設定はほぼ完了です。内容を確認するには下記コマンドを実行します。

# authconfig --testLDAPクライアントとしての動作確認をします。

$ getent passwd $ getent shadow $ getent group $ id (LDAPアカウント)LDAPに登録されている情報が表示されればOKです。

情報が表示されない場合の対処

/etc/openldap/ldap.confファイルを編集します。

# vi /etc/openldap/ldap.conf URI ldap://192.168.0.1/ BASE dc=bigbang,dc=dyndns,dc=org/etc/nsswitch.confファイルを編集します。

# vi /etc/nsswitch.conf passwd: files sss ldap shadow: files sss ldap group: files sss ldapこれでも情報が表示されなければ、LDAPサーバでldapのポートが開放されているかどうか確認します。

# firewall-cmd --list-service dns http https sshldapのポートを開放します。

# firewall-cmd --add-service=ldap --permanent

success

# firewall-cmd --reload

success

# firewall-cmd --list-service

dns http https ldap ssh

これでも表示されなければ、下記ファイルを確認します。

/etc/pam.d/system-authファイルにpam_ldap.soがあるか確認します。

/etc/pam.d/password-authファイルにpam_ldap.soがあるか確認します。

確認方法は「●SSHでログインできるか確認する」を参考にしてください。

再度、LDAPクライアントとしての動作確認をします。

$ getent passwd $ getent shadow $ getent group $ id (LDAPアカウント)LDAPに登録されている情報が表示されればOKです。

以下作業は、CentOS 6、CentOS 7で不要。

参照URL:LDAP 認証 - クライアントのセットアップ

SSSDで基本的な認証を実施しない場合

/etc/pam.d/su及び/etc/pam.d/su-lでsufficientのpam_ldap.soを下記のように追加します。

pam_ldap.soを下記の位置に記載しない場合、rootからsuする場合もパスワードの入力を催促されるようになります。

su-lファイルはユーザがsu --loginを実行したときに使用されます。authセクションにpam_unixの記載がある場合は、use_first_passを追加してください。

# vi /etc/pam.d/su #%PAM-1.0 auth sufficient pam_rootok.so auth sufficient pam_ldap.so # Uncomment the following line to implicitly trust users in the "wheel" group. #auth sufficient pam_wheel.so trust use_uid # Uncomment the following line to require a user to be in the "wheel" group. #auth required pam_wheel.so use_uid auth substack system-auth auth include postlogin account sufficient pam_ldap.so account sufficient pam_succeed_if.so uid = 0 use_uid quiet account include system-auth password include system-auth session sufficient pam_ldap.so session include system-auth session include postlogin session optional pam_xauth.so

# vi /etc/pam.d/su-l #%PAM-1.0 auth sufficient pam_ldap.so auth include su account sufficient pam_ldap.so account include su password include su session sufficient pam_ldap.so session optional pam_keyinit.so force revoke session include suユーザが自分のパスワードを編集できるように、/etc/pam.d/passwdを編集します。

# vi /etc/pam.d/passwd

#%PAM-1.0

auth include system-auth

account include system-auth

password sufficient pam_ldap.so

password substack system-auth

-password optional pam_gnome_keyring.so use_authtok

password substack postlogin

ログイン時にホームフォルダを作成したい場合(例:ホームフォルダを共有するのにNFSを使わない場合)、/etc/pam.d/loginを編集して pam_mkhomedir.soをsessionセクションの「sufficient」アイテムの上に追加してください。ssh、xdm、kdm、gdmなどからttyにログインしたときにホームフォルダが作成されるようになります。同じように/etc/pam.d/suや/etc/pam.d/su-lなどのファイルも編集することで、suやsu --loginでもホームフォルダの作成を有効にできます。sshログインの場合はホームフォルダを作成して欲しくないときはloginなどのかわりにlocal-loginを編集してください。

# vi /etc/pam.d/su #%PAM-1.0 (途中省略) password include system-auth session required pam_mkhomedir.so skel=/etc/skel umask=077 session sufficient pam_ldap.so session include system-auth session include postlogin session optional pam_xauth.so # vi /etc/pam.d/su-l #%PAM-1.0 (途中省略) session include su session required pam_mkhomedir.so skel=/etc/skel umask=077 session sufficient pam_ldap.soLDAPユーザからsudoを使用できるするには、/etc/pam.d/sudoを編集します。sudoersもあわせて編集する必要があります。

# vi /etc/pam.d/sudo

#%PAM-1.0

auth sufficient pam_ldap.so

auth required pam_unix.so try_first_pass

auth required pam_nologin.so

また、/etc/openldap/ldap.conf に以下を追加してください:

# vi /etc/openldap/ldap.conf sudoers_base ou=sudoers,dc=AFOLA

SSSDで基本的な認証を有効にする方法

●「su: 警告: ディレクトリを /home/sato に変更できません」と表示される

●LDAPクライアントのセットアップ(CentOS 7)に記載してあるとおりauthconfigコマンドを実行しましたがFedora 22が動作しているサーバで下記のようなエラーが表示されました。

[user@m-server ~]$ su - sato パスワード: su: 警告: ディレクトリを /home/sato に変更できません: そのようなファイルやディレクトリはありません -bash-4.3$ます、/etc/pam.d/suを編集しログイン後にホームディレクトリが作成されるかどうか確認します。

# vi /etc/pam.d/su

#%PAM-1.0

auth sufficient pam_rootok.so

auth sufficient pam_ldap.so

# Uncomment the following line to implicitly trust users in the "wheel" group.

#auth sufficient pam_wheel.so trust use_uid

# Uncomment the following line to require a user to be in the "wheel" group.

#auth required pam_wheel.so use_uid

auth substack system-auth

auth include postlogin

account sufficient pam_ldap.so

account sufficient pam_succeed_if.so uid = 0 use_uid quiet

account include system-auth

password include system-auth

session required pam_mkhomedir.so skel=/etc/skel umask=077

session sufficient pam_ldap.so

session include system-auth

session include postlogin

session optional pam_xauth.so

残念ながら想定したとおりとなりませんでした。

$ su - sato パスワード: su: 警告: ディレクトリを /home/sato に変更できません: そのようなファイルやディレクトリはありません -bash-4.3$次に、/etc/pam.d/su-lを編集しログイン後にホームディレクトリが作成されるかどうか確認します。

# vi /etc/pam.d/su-l

#%PAM-1.0

auth sufficient pam_ldap.so

auth include su

account sufficient pam_ldap.so

account include su

password include su

session required pam_mkhomedir.so skel=/etc/skel umask=077

session sufficient pam_ldap.so

session optional pam_keyinit.so force revoke

session include su

今度は想定とおりホームディレクトリが作成されました。

$ su - sato パスワード: ディレクトリ '/home/sato' を作成中 [sato@m-server ~]$

●LDAPユーザでSSHログインできない

Fedora 22が動作しているサーバで下記のようなエラーが表示されました。

[user@n-server ~]$ ssh sato@mercury sato@mercury's password: Permission denied, please try again. sato@mercury's password: Permission denied, please try again. sato@mercury's password: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password)./var/log/secureには下記のようなログが記録されていました。

May 2 10:43:04 mercury sshd[28713]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.0.4 user=sato

May 2 10:43:04 mercury sshd[28713]: pam_sss(sshd:auth): Request to sssd failed. Connection refused

May 2 10:43:06 mercury sshd[28713]: Failed password for sato from 192.168.0.4 port 46053 ssh2

May 2 10:43:10 mercury sshd[28713]: pam_sss(sshd:auth): Request to sssd failed. Connection refused

May 2 10:43:10 mercury sshd[28713]: pam_reauthorize: couldn't set permissions on kernel key: reauthorize/secret/sato: Permission denied

May 2 10:43:11 mercury sshd[28713]: Failed password for sato from 192.168.0.4 port 46053 ssh2

May 2 10:43:14 mercury sshd[28713]: pam_sss(sshd:auth): Request to sssd failed. Connection refused

May 2 10:43:14 mercury sshd[28713]: pam_reauthorize: couldn't set permissions on kernel key: reauthorize/secret/sato: Permission denied

May 2 10:43:15 mercury sshd[29011]: Connection closed by 192.168.0.12 [preauth] May 2 10:43:17 mercury sshd[28713]: Failed password for sato from 192.168.0.4 port 46053 ssh2

May 2 10:43:17 mercury sshd[28713]: Connection closed by 192.168.0.4 [preauth]

May 2 10:43:17 mercury sshd[28713]: PAM 2 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.0.4 user=sato

●SSHでログインできるか確認するを参考にして設定します。

May 2 10:43:04 mercury sshd[28713]: pam_sss(sshd:auth): Request to sssd failed. Connection refused

May 2 10:43:06 mercury sshd[28713]: Failed password for sato from 192.168.0.4 port 46053 ssh2

May 2 10:43:10 mercury sshd[28713]: pam_sss(sshd:auth): Request to sssd failed. Connection refused

May 2 10:43:10 mercury sshd[28713]: pam_reauthorize: couldn't set permissions on kernel key: reauthorize/secret/sato: Permission denied

May 2 10:43:11 mercury sshd[28713]: Failed password for sato from 192.168.0.4 port 46053 ssh2

May 2 10:43:14 mercury sshd[28713]: pam_sss(sshd:auth): Request to sssd failed. Connection refused

May 2 10:43:14 mercury sshd[28713]: pam_reauthorize: couldn't set permissions on kernel key: reauthorize/secret/sato: Permission denied

May 2 10:43:15 mercury sshd[29011]: Connection closed by 192.168.0.12 [preauth] May 2 10:43:17 mercury sshd[28713]: Failed password for sato from 192.168.0.4 port 46053 ssh2

May 2 10:43:17 mercury sshd[28713]: Connection closed by 192.168.0.4 [preauth]

May 2 10:43:17 mercury sshd[28713]: PAM 2 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.0.4 user=sato

上記の方法で問題なくSSHログインできるようになりました。

●LDAPクライアントのインストール及び設定(CentOS 6、Fedora 15編)

openldap-clients及びnss-pam-ldapdをインストールします。

# yum -y install openldap-clients nss-pam-ldapd依存性関係でnscd-2.14-5.i686、pam_ldap-185-9.fc15.i686もインストールされました。

下記コマンドを実行します。

# authconfig --enableldapauth --ldapserver=192.168.0.1,192.168.0.2 \

--ldapbasedn="dc=bigbang,dc=dyndns,dc=org" --enablemkhomedir --disableldaptls --update

これで設定はほぼ完了です。内容を確認するには下記コマンドを実行します。

# authconfig --test

下記はこれまで各ファイルを手動で編集した方法です。斜字体は読み飛ばしてください。

ldap.confを編集します。

# vi /etc/openldap/ldap.conf URI ldap://127.0.0.1/ ← LDAPサーバの指定 BASE dc=bigbang,dc=dyndns,dc=org ← 自己環境に合わせる TLS_CACERTDIR /etc/openldap/certsLDAPサーバの指定及びLDAPベースDN設定は以下のコマンドでも可能です。

# authconfig --ldapserver=<デフォルトのLDAPサーバ> --update # authconfig --ldapbasedn=<デフォルトのLDAPベースDN> --updatenslcd.confを編集します。

# vi /etc/nslcd.conf uri ldap://127.0.0.1/ ← LDAPサーバの指定 base dc=bigbang,dc=dyndns,dc=org ← 自己環境に合わせる ssl no tls_cacertdir /etc/openldap/certspam_ldap.confを編集します。

今まで、使用していた/etc/ldap.confは存在しないようです。

# vi /etc/pam_ldap.conf # host 127.0.0.1 ← コメントアウト base dc=bigbang,dc=dyndns,dc=org ← 自己環境に合わせる uri ldap://127.0.0.1/ ← LDAPサーバの指定 ssl no tls_cacertdir /etc/openldap/certs pam_password md5以下のコマンドでも可能です。

# authconfig --enableldapauth --updatesystem-authを編集します。

# vi /etc/pam.d/system-auth # 以下のように追記 #%PAM-1.0 # This file is auto-generated. # User changes will be destroyed the next time authconfig is run. auth required pam_env.so auth sufficient pam_fprintd.so auth sufficient pam_unix.so nullok try_first_pass auth requisite pam_succeed_if.so uid >= 500 quiet auth sufficient pam_ldap.so use_first_pass ↑ pam_sss.soやpam_krb5.soより先に記載しないと、LDAPでログインできない auth sufficient pam_sss.so use_first_pass auth sufficient pam_krb5.so use_first_pass auth required pam_deny.so account required pam_unix.so account sufficient pam_localuser.so account sufficient pam_succeed_if.so uid < 500 quiet account [default=bad success=ok user_unknown=ignore] pam_ldap.so ↑ pam_sss.soやpam_krb5.soより先に記載しないと、LDAPでログインできない account [default=bad success=ok user_unknown=ignore] pam_sss.so account [default=bad success=ok user_unknown=ignore] pam_krb5.so account required pam_permit.so password requisite pam_cracklib.so try_first_pass retry=3 type= password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok password sufficient pam_ldap.so use_authtok ↑ pam_sss.soやpam_krb5.soより先に記載しないと、LDAPでログインできない password sufficient pam_sss.so use_authtok password sufficient pam_krb5.so use_authtok password required pam_deny.so session optional pam_keyinit.so revoke session required pam_limits.so session [success=1 default=ignore] pam_succeed_if.so service in crond quiet use_uid session required pam_unix.so session optional pam_ldap.so ↑ pam_sss.soやpam_krb5.soより先に記載しないと、LDAPでログインできない session optional pam_sss.so session optional pam_krb5.so # 必要であれば追記(ログイン時にホームディレクトリを自動作成) session optional pam_mkhomedir.so skel=/etc/skel umask=077*補足